Por Andrés Naranjo (@theXXLMAN), Analista de ciberinteligencia en ElevenPaths

“Si vis pacem, para bellum”. (“Si quieres la paz, prepárate para la guerra”, Vegecio: escritor militar romano).

La verdad es que los ciberdelincuentes han declarado la guerra hace mucho ya a los servicios de identidad de las plataformas online. Es mucho más fácil hacer engañar al humano que a la máquina, de forma que se ataca por el eslabón más débil de la cadena, siendo más vulnerable el usuario que el firewall que lo protege, si es que existe.

Y de esta forma, nacieron los ataques de phishing. Uno de los más comunes, el phishing web, lo que hace es suplantar un website real, por ejemplo FACEBOOK, con un sitio clonado idéntico, donde se hace introducir las credenciales, nombre y contraseña, de forma que el atacante las registra en su base de datos. A menudo, después de hacer esto es redirigido inteligentemente al sitio auténtico, de forma que el usuario cree que simplemente ha fallado en la introducción al teclado y en su segundo intento, logra entrar. Y por el camino, y sin que se haya dado cuenta, acaba de dejar sus credenciales guardadas en otro servidor.

De hecho, en un buen ataque de ingeniería social, dado que el atacante tendrá un registro de la hora, probablemente espere a que estemos en situación “no habitual” para acceder, estemos trabajando, o durmiendo, para no levantar sospechas de actividad.

Es tan común este tipo de ataques, que la distribución de Linux, KALI incluye un clonador de sitios que en minutos, nos prepara una copia y nos levanta un servidor casi de forma automatizada y con muy pocos conocimientos.

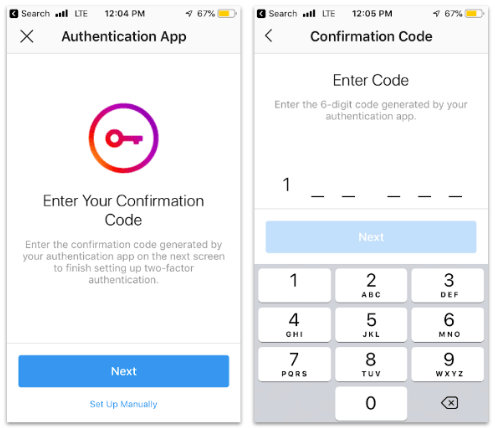

Frente a este comportamiento, una de las contramedidas que suelen usar las plataformas es la validación por un segundo factor de autenticación (2FA) que valide por otro medio, que somos la persona que tiene acceso lícito a las credenciales, de forma que no todo depende del nombre/correo y contraseña. Un ejemplo de esto es el SMS que envían algunas plataformas, o un correo aparte para validar que somos quien decimos ser.

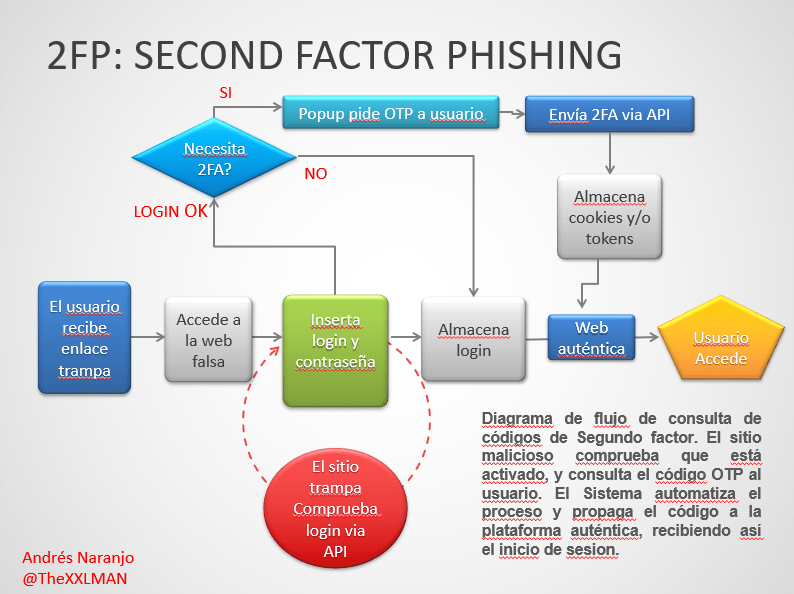

Y en este juego del “ratón y el gato” entre los hackers éticos y los ciberdelincuentes, como siempre decimos en #LaChampionsDeHackers, los malos también evolucionan, se adaptan, e implementan ingeniería para saltar esas contramedidas. De modo que durante este año ya hemos visto muchos desarrollos de lo que he dado en llamar 2FP: SECOND FACTOR PHISING, también llamados “2FA PHISHING ATTACKS”. Éste ataque es mucho más elaborado, requiere de mucho más esfuerzo y es mucho más específico, pero cuando tu objetivo es jugoso, sabemos que alguien siempre se tomará la molestia. El funcionamiento es el siguiente:

Esta evolución tecnológica del phishing tradicional, no deja de basarse exactamente en la misma lógica, atacó al usuario en vez de a la plataforma. ¿quién me detectará con menos probabilidad?

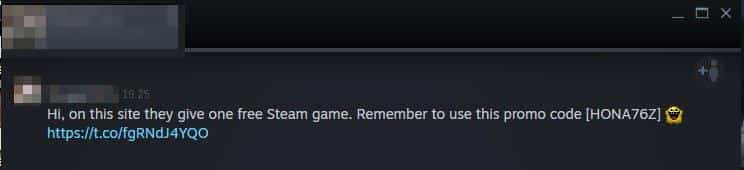

Y como ya vengo diciendo hace mucho tiempo, estas nuevas amenazas poco tardan en trasladarse al gaming, como contaba hace poco en este artículo de Telefónica Empresas. No voy a explayarme aquí al respecto, pero os recomiendo alguna de mis conferencias acerca de ciberseguridad gamer si teneis ocasión.

Recientemente los usuarios de Steam (Valve Corporation) la plataforma más grande de videojuegos para ordenadores domésticos, está sufriendo una nueva ola de ataques de este tipo. Steam usa su propia solución de 2FA, embebida en su app móvil, que genera los códigos de validación cada vez que iniciamos sesión en un dispositivo nuevo. Tambien pueden recibirse por email. En este caso, el ataque es idénticamente válido.

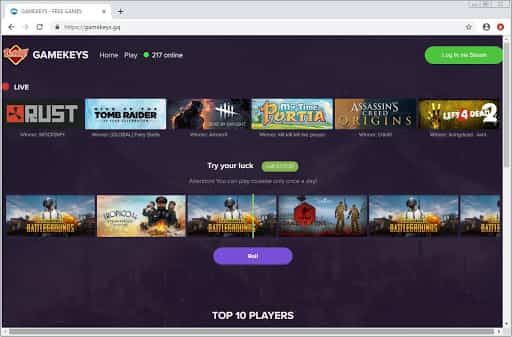

Cuando el usuario pulsa sobre la URL http://steamsafe.fun/?ref=freegame, esta web, simula ser un sitio de compra lícito de juegos para la plataforma :

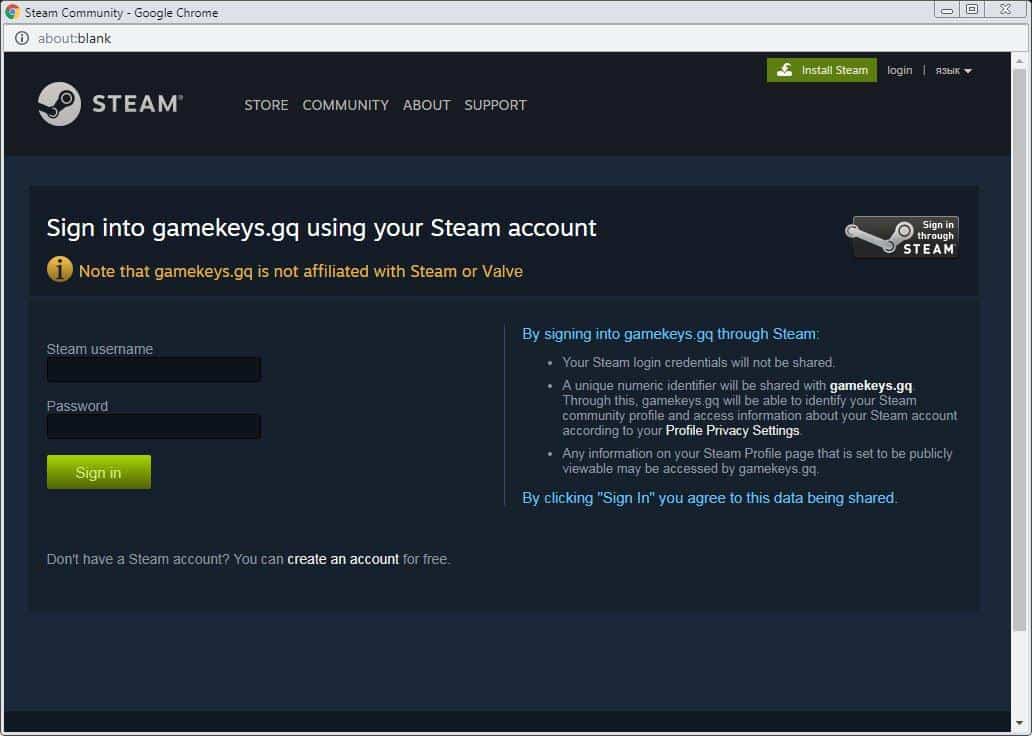

Cuando el usuario intenta acometer alguna acción, por ejemplo una compra o acceder al foro, etc…, el sistema le pide loguear con steam (Steam Auth) similar al “entra con Google o con Facebook”. Esto le llevará a un popup copia de la página de autenticación de Steam (ver original) donde será solicitado su login y contraseña.

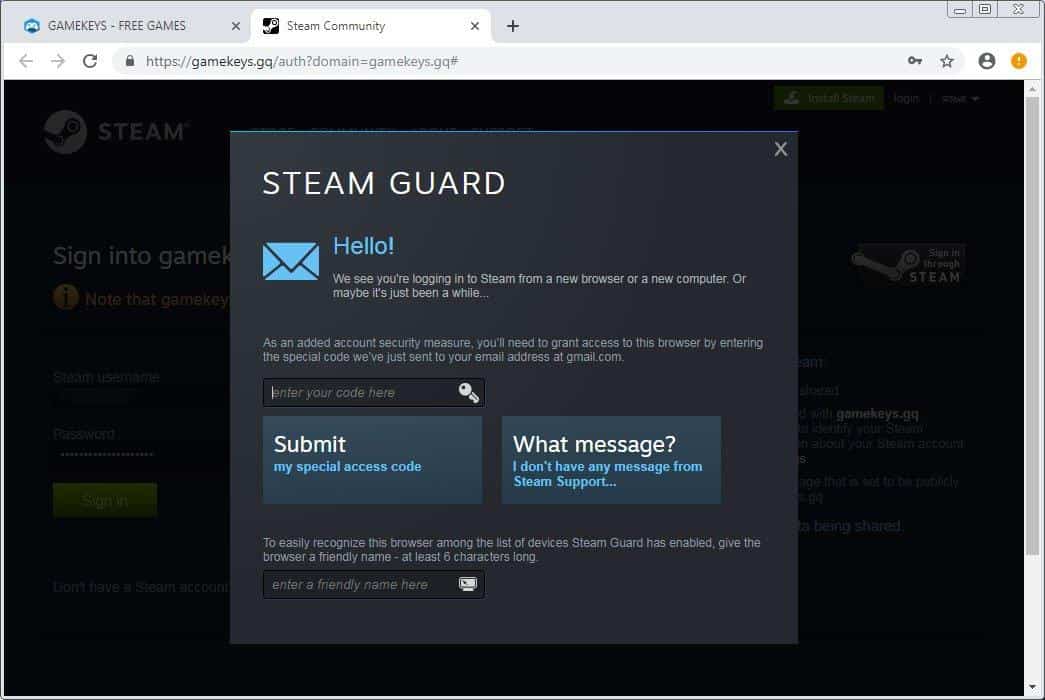

El sistema, tras comprobar via Steam API que las credenciales son auténticas, solicita el código 2FA al usuario.

Una vez enviado este código, el sistema malicioso obtiene acceso a la cuenta de steam, sin que el usuario se percate.

Cabe destacar, sobre todo, que esta evolución sólo guarda INFORMACIÓN DE SESIÓN VÁLIDA, al contrario que los phishings tradicionales, donde se guardan todos los intentos de sesión. No cabe duda de que estamos ante un ataque mucho más sofisticado.

¿Cómo nos protegemos de este tipo de ataques?

Siempre que ya estemos logueados en un servicio, un servicio de terceros que usa su autenticación, no debe pedírnosla de nuevo. En caso de duda, en este ejemplo, accedemos manualmente a https://steamcommunity.com/ en una pestaña nueva, y si ya estamos logueados (vemos nuestro nombre de usuario), estamos ante una trampa.

Y sobre todo, a pesar de esto, sigue siendo recomendable activar sistemas 2FA en nuestras cuentas más importantes, ya que significan un mayor nivel de esfuerzo para los atacantes.

Nos vemos en los servers.

Nota: Durante la redacción de este artículo, el dominio malicioso fue desactivado. Esto es habitual en este tipo de campañas de phishing que están activas durante algunos días, o incluso horas, pero suelen replicar el comportamiento en otro dominio en breve, por tanto, la capacidad proactiva y reactiva ante estas amenazas debe ser ágil y eficiente.