Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha descubierto una nueva campaña de phishing que compromete a más de 7.300 empresas y 40.000 personas en todo el mundo en tan solo una semana, con Estados Unidos (75%) y la Unión Europea (10%) como las regiones más afectadas. Según la Comisión Federal de Comercio, las pérdidas vinculadas a estafas de suplantación de identidad empresarial y gubernamental superan los 1.1 mil millones de dólares.

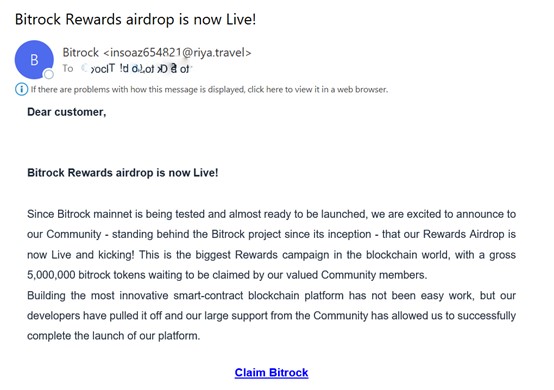

Los ciberdelincuentes suplantan marcas para distribuir ofertas falsas a través de emails, diseñados para promover descargas maliciosas y recopilar credenciales robadas, que explotan para su beneficio económico. La campaña se basa en el uso de cuentas falsas pertenecientes a la agencia de viajes conocida como Riya para enviar mensajes fraudulentos. Los correos electrónicos de las cuentas utilizan tendencias y marcas populares para atraer a las víctimas potenciales.

El 75% de los mensajes enviados hacen referencia a la criptomoneda conocida como Bitrock, mientras que aproximadamente el 10% mencionan la plataforma de comercio de criptomonedas ApolloX (APX). Para mitigar estos riesgos, Check Point Software ofrece las siguientes recomendaciones:

Para empresas:

- Utilizar herramientas avanzadas de gestión y protección de marcas: aplicar protección integral contra la suplantación de marcas en todos los vectores de ataque. Estas herramientas bloquean el acceso a enlaces que imitan marcas locales o internacionales y tienen un 40% más de tasa de detección que las tecnologías tradicionales.

- Invertir en prevención de amenazas impulsada por IA: para evitar contenido malicioso, es importante enfocar esfuerzos en tecnologías avanzadas de filtrado de correos electrónicos, como la prevención de amenazas basada en IA, el uso de sandboxing y el análisis de comportamiento.

- Obtener capacidades avanzadas: implementar monitorización de dominios y protocolos de autenticación como SPF, DKIM y DMARC para evitar el envío de emails fraudulentos desde dominios legítimos.

- Implementar capacitación continua para que los empleados puedan identificar intentos de phishing.

- Mantener un plan de respuesta a incidentes (IRP) para contener posibles ataques y reducir su impacto.

Para usuarios:

- Verificar la legitimidad de los correos electrónicos antes de hacer clic en enlaces o descargar archivos adjuntos.

- Proteger información personal y evitar compartir credenciales o datos sensibles vía email.

- Confirmar comunicaciones directamente con las empresas a través de sus canales oficiales.

- Informar de correos sospechosos al canal oficial de fraude de la marca y eliminar los mensajes para evitar clics accidentales.

“Con la proliferación de campañas de suplantación de marca, es esencial adoptar medidas proactivas para proteger tanto a las empresas como a los usuarios”, explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “Nuestro objetivo es alertar sobre estas amenazas y proporcionar herramientas efectivas a quienes puedan ser objetivo de los atacantes”.