Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha descubierto una sofisticada campaña de robo de datos que afecta a la comunidad global de jugadores de Minecraft. La amenaza se distribuye a través de Stargazers Ghost Network, una plataforma de distribución como servicio (DaaS) que opera en GitHub, y consiste en un malware en múltiples fases que se hace pasar por herramientas de modificación de juego (scripts y macros, o cheats) como Oringo y Taunahi.

El ataque utiliza un cargador y un stealer desarrollados en Java, que requieren que Minecraft esté instalado en el dispositivo de la víctima, y una tercera fase en .NET con capacidades ampliadas. Debido a que la amenaza está escrita en Java —lenguaje a menudo pasado por alto por soluciones de seguridad tradicionales— ha logrado evadir la mayoría de los motores antivirus y análisis en sandbox. Check Point Research también ha identificado que el malware ha sido desarrollado por un actor de habla rusa, como demuestran múltiples artefactos en dicho idioma hallados en los archivos maliciosos.

Análisis técnico de la campaña Stargazers Ghost Network

Desde marzo de 2025, Check Point Research ha monitorizado varios repositorios maliciosos en GitHub que ofrecían supuestos mods para Minecraft, en realidad diseñados para propagar malware. Entre los nombres identificados figuran: FunnyMap-0.7.5.jar, Oringo-1.8.9.jar, Polar-1.8.9.jar, SkyblockExtras-1.8.9.jar y Taunahi-V3.jar.

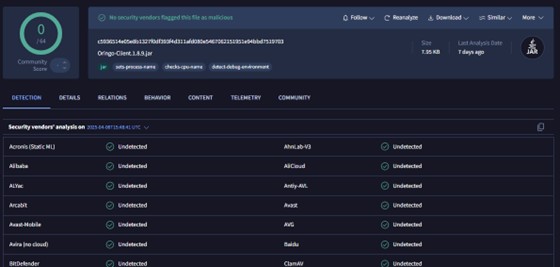

Estos archivos no eran detectados por motores antivirus en VirusTotal, debido a que los entornos sandbox carecen de las dependencias necesarias para su ejecución. Al ejecutarse como un mod en Minecraft, el cargador Java descargaba una segunda fase maliciosa que a su vez desplegaba un stealer en .NET capaz de robar credenciales de Discord, Telegram, clientes de Minecraft, carteras de criptomonedas y navegadores.

El malware incluye técnicas anti-análisis y anti-virtualización, verificando el entorno de ejecución antes de activarse. También utiliza Pastebin para recuperar las URL de descarga de las siguientes fases, y envía la información robada a través de webhooks de Discord.

Modus operandi y cadena de infección

- El jugador descarga e instala un mod de Minecraft desde un repositorio GitHub controlado por los atacantes.

- Al iniciar el juego, el mod malicioso descarga un stealer en Java.

- Este stealer descarga y ejecuta un componente en .NET más sofisticado, que roba información sensible del dispositivo.

- Los datos son comprimidos y exfiltrados a un servidor remoto vía Discord.

Entre los datos robados se encuentran tokens y credenciales de Discord, Telegram y otras plataformas de juego; archivos de configuración de lanzadores de Minecraft como Feather, Lunar y Essential; contraseñas almacenadas en navegadores como Chrome, Edge y Firefox; carteras de criptomonedas; información sobre VPNs utilizadas; así como capturas de pantalla, procesos activos en el sistema y el contenido del portapapeles.

Esta investigación demuestra cómo una amenaza desarrollada en Java, en apariencia un simple mod para un juego popular, puede evadir controles de seguridad y ejecutar un ataque de robo de datos en múltiples fases. La comunidad de jugadores de Minecraft, que supera los 200 millones de usuarios activos mensuales, se ha convertido en un vector de ataque atractivo para cibercriminales. Esta campaña refuerza la importancia de la precaución al descargar mods de fuentes no verificadas.

“Recomendamos a la comunidad de jugadores y a las empresas que extremen las precauciones: descargando únicamente mods desde fuentes oficiales y verificadas, desconfiando de aquellos que soliciten permisos excesivos, manteniendo actualizadas sus soluciones de seguridad, e implementando políticas de control de aplicaciones en sus dispositivos y entornos corporativos”, señala Eusebio Nieva, director técnico de Check Point Software para España y Portugal.