Josep Albors de ESET alerta de dos campañas simultáneas del malware Formbook que suplantan a DHL y TNT

Emails de DHL y TNT

La suplantación de empresas legítimas por parte de los delincuentes cada vez es más convincente, y aunque seguimos observando casos donde no se ha realizado demasiado esfuerzo, la verdad es que, en ocasiones, cuesta distinguir un correo fraudulento de uno legítimo. Durante los últimos días hemos estado observando y analizando numerosos correos electrónicos que se hacen pasar por conocidas empresas de logística como DHL y TNT, ya sea en inglés o en un correcto español.

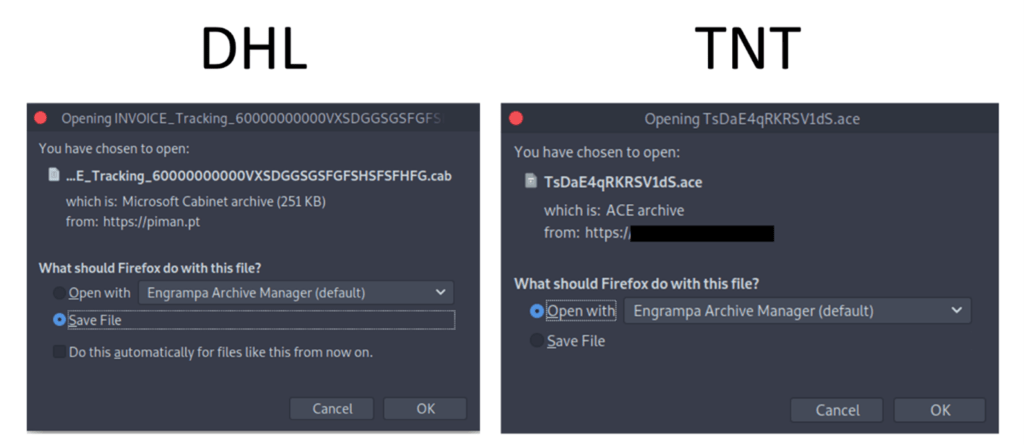

Cada uno de estos correos utiliza una técnica diferente para conseguir su objetivo, y si el email suplantando a TNT adjunta fichero malicioso, los delincuentes detrás del correo suplantando a DHL prefieren utilizar una supuesta factura que contienen un enlace a la descarga de un archivo. Además, en este último caso vemos como incluso han incluido un enlace a un número de seguimiento real que deriva a una página oficial de DHL para hacerlo todo más creíble.

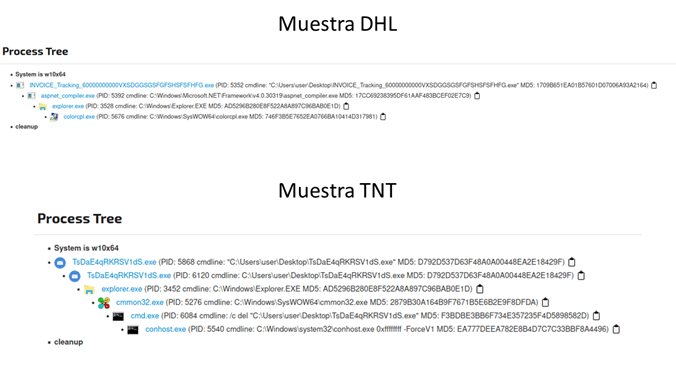

Aunque se trate de campañas parecidas por la suplantación que hacen de empresas de logística y hayan coincidido en el tiempo, sus respectivas cadenas de ejecución son diferentes. Esto podría ser un indicio de que estaríamos ante grupos de delincuentes diferentes propagando, como veremos más adelante, la misma amenaza y utilizando ganchos similares para conseguir nuevas víctimas.

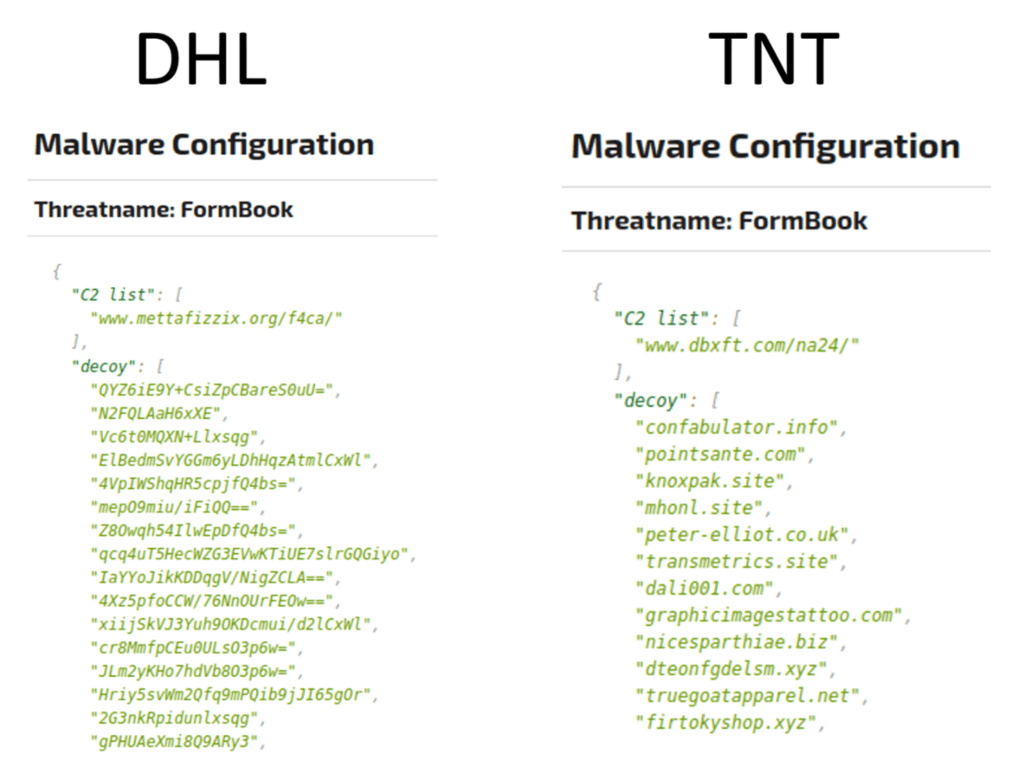

También resulta curioso comprobar que aun tratándose de dos campañas de propagación del malware Formbook diferentes, que han coincidido en el tiempo y en el uso de plantillas similares, mientras unos delincuentes no tienen problemas en mostrar las webs que utilizan como señuelo, otros se preocupan de que no aparezcan en texto plano al hacer un análisis.

El malware Formbook pertenece al grupo de infostealers o ladrones de información, y es una amenaza que utilizan los delincuentes para obtener credenciales almacenadas en aplicaciones de uso cotidiano en empresas como puedan ser navegadores de Internet, clientes de correo, clientes FTP y VPNs, aunque también pueden capturar contraseñas escritas por los usuarios y realizar otras acciones maliciosas.

Se trata, junto con Agent Tesla, de una de las amenazas más detectadas en España desde hace varios meses y que puede ser solo el inicio de un incidente de seguridad mucho mayor para las empresas atacadas. Recordemos que una vez se han hecho con este tipo de credenciales, los atacantes pueden usarla para tratar de acceder a la red interna de la empresa, robar información confidencial y cifrarla, exigiendo un rescate para su descifrado o para que no sea hecha pública.

Conclusión

Aunque la suplantación de empresas de logística no sea ninguna novedad en campañas de propagación de amenazas, los delincuentes siguen viendo como resultan efectivas. Por ese motivo es importante aprender a identificar estos correos maliciosos (especialmente si no estamos esperando ningún tipo de envío de estas empresas), fijándose atentamente en los detalles, desconfiando de enlaces y ficheros adjuntos y contando con soluciones de seguridad capaces de identificar y eliminar estas amenazas antes de que sea demasiado tarde.