La firma de ciberseguridad Apiiro detectó una campaña de confusión de repositorios maliciosos que comenzó a mediados del año pasado, esta vez a una escala mucho mayor. Esta amenaza ha impactado a más de 100.000 repositorios de GitHub. En estos ataques, los atacantes copian repositorios populares, introducen software malicioso y luego los vuelven a cargar en GitHub con los mismos nombres.

¿Cómo ocurren los ataques de confusión de repositorios?

De manera similar a los ataques de confusión de dependencia, los actores maliciosos logran que su objetivo descargue su versión maliciosa en lugar de la real. Pero los ataques de confusión de dependencia aprovechan la forma en que funcionan los administradores de paquetes, mientras que los ataques de confusión de repositorios simplemente dependen de que los humanos elijan por error la versión maliciosa en lugar de la real, a veces empleando también técnicas de ingeniería social.

En este caso, para maximizar las posibilidades de infección, el actor malicioso inunda GitHub con repositorios maliciosos, siguiendo estos pasos:

- Clonar repositorios existentes (por ejemplo: TwitterFollowBot, WhatsappBOT, discord-boost-tool, Twitch-Follow-Bot y cientos más).

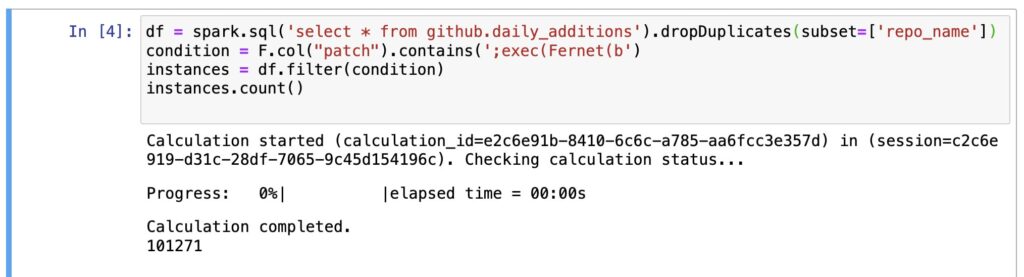

- Infectándolos con cargadores de malware.

- Subiéndolos nuevamente a GitHub con nombres idénticos.

- Bifurcando automáticamente cada uno miles de veces.

- Promocionarlos de forma encubierta en la web a través de foros, discordia, etc.

Los efectos de la automatización en GitHub

GitHub elimina rápidamente la mayoría de los repositorios bifurcados, lo que identifica la automatización. Sin embargo, la detección de automatización parece omitir muchos repositorios y los que se cargaron manualmente sobreviven. Debido a que toda la cadena de ataques parece estar automatizada en su mayor parte a gran escala, el 1% que sobrevive todavía representa miles de repositorios maliciosos.

Contando los eliminados, el número de repositorios llega a millones. Por lo general, la eliminación ocurre unas horas después de la carga, por lo que es un desafío documentarla.

Cómo protegerse contra las confusiones de repositorios

Al notificarse a GitHub, la mayoría de los repositorios maliciosos se eliminaron, pero la campaña continúa y los ataques que intentan inyectar código malicioso en la cadena de suministro son cada vez más frecuentes. Existen innumerables soluciones para detectar malware a nivel de sistema y de red, pero la cadena de suministro sigue siendo una superficie de ataque masiva y lucrativa para los actores maliciosos.

En Apiiro, han creado un sistema de detección de códigos maliciosos que monitorea cualquier base de código conectada. Así, luego se detecta ataques mediante el uso de un análisis de código profundo utilizando múltiples técnicas avanzadas: análisis de código basado en LLM , deconstrucción del código en un gráfico de flujo de ejecución completo, un motor heurístico elaborado, decodificación dinámica, descifrado y desofuscación, y más, por lo que es bastante difícil engañarlo.