Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha publicado su último Brand Phishing Report correspondiente al segundo trimestre de 2025. Este informe destaca las marcas más suplantadas por los ciberdelincuentes para robar información personal y financiera, poniendo de manifiesto la constante evolución de las tácticas de phishing.

Durante el segundo trimestre de 2025, Microsoft ha vuelto a encabezar el ranking de marcas más imitadas, representando el 25% de todos los intentos de phishing. Le siguieron Google con un 11% y Apple con un 9%. Un dato destacable es el regreso de Spotify al Top 10 por primera vez desde el cuarto trimestre de 2019, situándose en cuarta posición con un 6% de la actividad registrada. El sector tecnológico ha mantenido su liderazgo como el más atacado, seguido por las redes sociales y el comercio minorista.

“Los ciberdelincuentes siguen aprovechándose de la confianza que los usuarios depositan en marcas conocidas. El resurgimiento de Spotify y el aumento de las estafas relacionadas con viajes, especialmente de cara al verano y las vacaciones escolares, demuestran cómo los ataques de phishing se adaptan al comportamiento de los usuarios y a las tendencias estacionales. La concienciación, la educación y el uso de controles de seguridad siguen siendo fundamentales para reducir el riesgo de ser víctimas”, explica Omer Dembinsky, director de investigación de datos en Check Point Software.

Principales marcas de phishing en el segundo trimestre de 2025

- Microsoft (25%)

- Google (11%)

- Apple (9%)

- Spotify (6%)

- Adobe (4%)

- LinkedIn (3%)

- Amazon (2%)

- Booking (2%)

- WhatsApp (2%)

- Facebook (2%)

Campaña de phishing dirigida a usuarios de Spotify

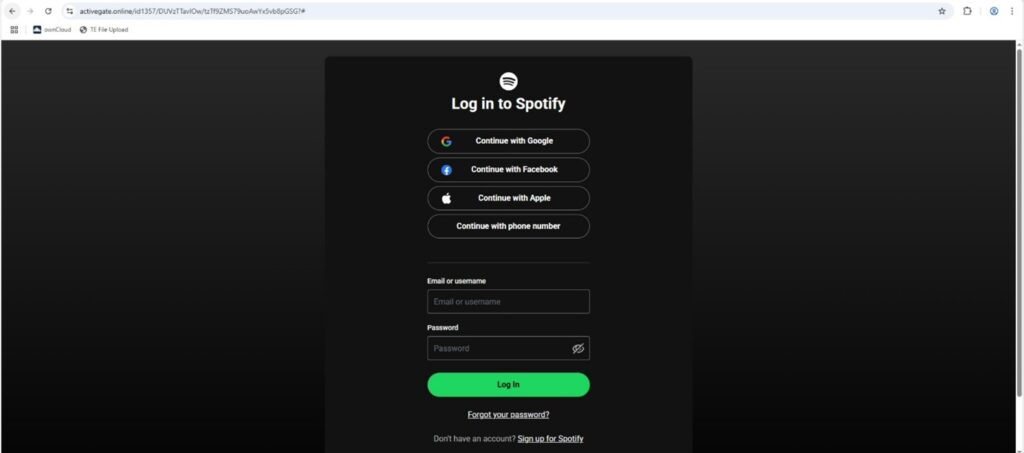

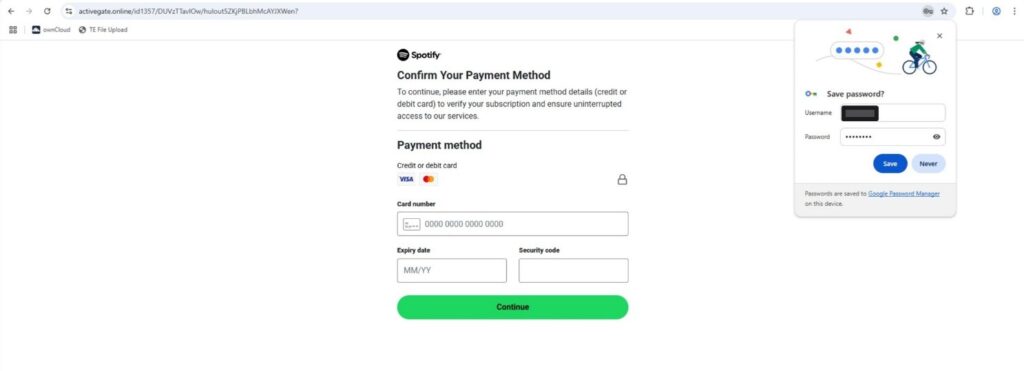

Una de las campañas más destacadas del trimestre estuvo dirigida a usuarios de Spotify. Los atacantes crearon una página de inicio de sesión falsa, alojada en: premiumspotify[.]abdullatifmoustafa0[.]workers.dev, que redirigía a activegate[.]online/id1357/DUVzTTavlOw/CgJiMcgc0fMOJY29SAg5JRoH?.

Esta página replicaba fielmente la experiencia de inicio de sesión oficial de Spotify, incluyendo elementos visuales y de diseño. Una vez introducidas las credenciales, las víctimas eran dirigidas a una página falsa de pago que intentaba capturar datos de tarjetas bancarias.

Aumento de estafas de confirmación de Booking.com

Otra tendencia significativa es el aumento de dominios fraudulentos relacionados con Booking.com, con más de 700 nuevos dominios registrados bajo el formato confirmation-id****.com, lo que representa un aumento del 1000% respecto a inicios de año.

Muchos incluyen datos reales de usuarios, como nombres y datos de contacto, para generar mayor credibilidad y urgencia. Aunque estos sitios solían tener una vida útil limitada, demuestran el grado de personalización y sofisticación que están alcanzando las campañas de phishing actuales.

Tendencias del sector: tecnología y servicios digitales, en el punto de mira

El sector tecnológico es el más suplantado en los ataques de phishing durante el segundo trimestre de 2025. Empresas como Microsoft, Google y Apple siguen siendo objetivos clave debido a su uso extendido en procesos de autenticación y productividad.

Las redes sociales como LinkedIn, WhatsApp y Facebook también permanecen como vectores de alto riesgo, mientras que sectores como el comercio electrónico y los viajes, representados por Amazon y Booking.com, fueron explotados por los ciberdelincuentes en periodos de alta actividad estacional.

El Brand Phishing Report se publica de forma trimestral y se basa en datos extraídos de la plataforma ThreatCloud AI de Check Point Software, la red colaborativa de inteligencia sobre ciberamenazas más grande del mundo. El informe analiza correos electrónicos de phishing, sitios web falsos e intentos de suplantación de identidad en múltiples vectores.