El phishing sigue siendo una de las amenazas más persistentes en el panorama de la ciberseguridad. Su permanencia se debe, en gran parte, a la capacidad de los ciberdelincuentes para adaptar sus métodos sin cesar, manteniendo intacto su objetivo: acceder a credenciales y datos personales de los usuarios.

Una de las técnicas más sofisticadas que ha ganado popularidad en los últimos años es la generación dinámica de páginas de phishing. Gracias a kits especializados conocidos como phishing-as-a-service (PhaaS), los atacantes pueden crear al instante páginas de inicio de sesión falsas, con un alto grado de personalización según el objetivo. Estas herramientas, como el conocido LogoKit —detectado por primera vez en 2021 y aún activo—, han rebajado significativamente la barrera técnica de entrada.

“Los kits de phishing permiten a delincuentes sin apenas conocimientos técnicos preparar sus propias campañas y dirigirlas incluso a objetivos específicos de un país o una región en concreto con muy poco esfuerzo. Esto ha hecho que en los últimos años se hayan multiplicado este tipo de campañas, las cuales, además, han ido mejorando progresivamente y, en demasiadas ocasiones, resultan difíciles de distinguir para un usuario que no está precavido”, señala Josep Albors, director de investigación y concienciación de ESET España.

Así funcionan los ataques con kits dinámicos

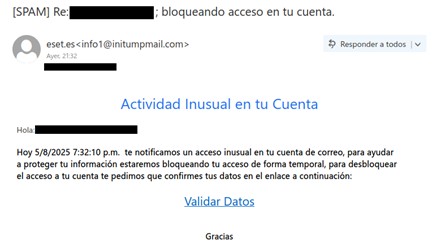

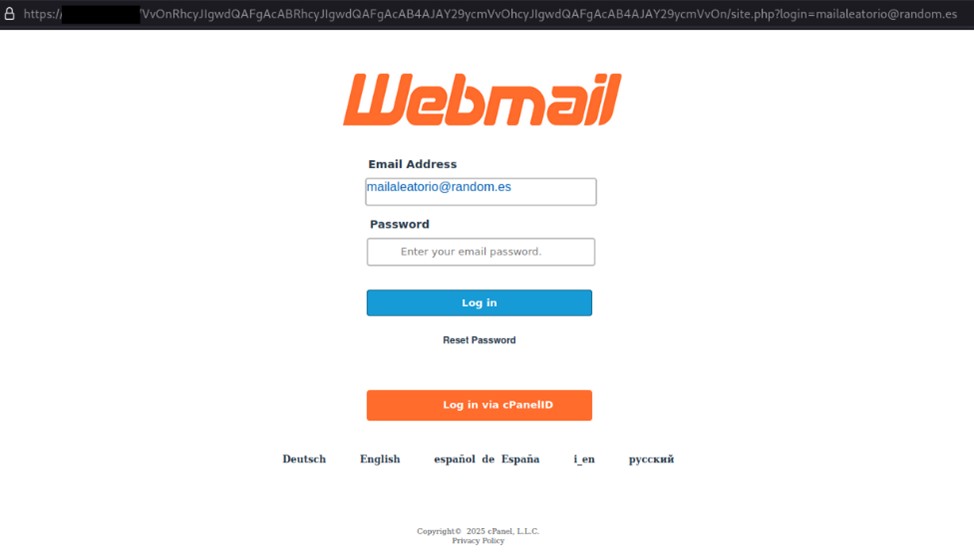

El ataque suele comenzar con un correo electrónico malicioso que busca generar urgencia o curiosidad. Al hacer clic en el enlace incluido, la víctima es redirigida a una web falsa que simula el inicio de sesión de una entidad legítima. Esta página, lejos de ser una copia estática, se genera al momento y puede extraer automáticamente el logotipo y otros elementos visuales de la empresa suplantada, aprovechando APIs de servicios legítimos como Clearbit.

Los atacantes incluso pueden precargar el nombre o el correo electrónico de la víctima en el formulario de acceso, incrementando la sensación de autenticidad. Una vez introducidos los datos, estos son enviados inmediatamente mediante una petición AJAX al servidor de los atacantes, quienes a continuación redirigen a la víctima al sitio oficial, eliminando sospechas y retrasando la detección del fraude.

Por qué esta técnica preocupa tanto

Este modelo de ataque representa una evolución peligrosa del phishing por múltiples motivos:

- Personalización instantánea: La apariencia de la página puede adaptarse en tiempo real para cada objetivo, incorporando logotipos y elementos visuales obtenidos de servicios públicos.

- Mayor capacidad de evasión: El uso de componentes visuales legítimos dificulta la detección tanto por parte de los usuarios como de algunos filtros antispam.

- Infraestructura ágil y escalable: Estas campañas se alojan en plataformas cloud como Firebase, Oracle Cloud o GitHub, lo que complica su detección y eliminación rápida por parte de los defensores.

- Accesibilidad para atacantes noveles: Kits como LogoKit están disponibles en foros clandestinos, permitiendo que incluso perfiles poco técnicos puedan lanzar campañas efectivas.

Cómo protegerse ante estas amenazas camaleónicas

La defensa frente a este tipo de ataques requiere una combinación de vigilancia constante y soluciones tecnológicas avanzadas. ESET, compañía líder en ciberseguridad, expone tres recomendaciones básicas que siguen siendo esenciales:

- No confiar en enlaces sospechosos: Si un correo, mensaje o llamada solicita pulsar un enlace o facilitar datos, conviene verificarlo por otros medios. Mejor escribir la URL directamente o contactar a la entidad a través de canales conocidos.

- Contraseñas seguras y únicas: Utilizar combinaciones robustas y distintas para cada cuenta. Activar siempre la autenticación en dos pasos (2FA), preferentemente mediante apps o llaves físicas, ya que son más seguras que los códigos por SMS.

- Soluciones de seguridad completas: Instalar sistemas de protección con capacidades avanzadas anti-phishing en todos los dispositivos conectados.

Un peligro en constante mutación

Aunque el objetivo de los ciberdelincuentes sigue siendo el mismo —acceder a información confidencial—, sus métodos son cada vez más sofisticados. La reutilización de tecnologías legítimas con fines maliciosos, como el uso de APIs o servicios en la nube para generar sitios falsos, representa un desafío adicional para los equipos de seguridad.

Además, el uso de la inteligencia artificial por parte de los atacantes complica aún más el escenario. Los correos de phishing ya no son necesariamente mensajes mal redactados, sino que pueden estar cuidadosamente personalizados, replicando el estilo y lenguaje habitual de la víctima.