Los analistas de Kaspersky han descubierto un nuevo troyano espía llamado SparkKitty, que tiene como objetivo los smartphones con iOS y Android. Este malware envía imágenes desde el teléfono infectado e información sobre el dispositivo a los atacantes. Se ha detectado en aplicaciones relacionadas con criptomonedas y apuestas, además de en una versión troyanizada de TikTok, distribuyéndose tanto a través de App Store y Google Play como en páginas web fraudulentas. Según los expertos, el objetivo de los ciberdelincuentes es robar criptoactivos de residentes del Sudeste Asiático y China. Los usuarios en España también podrían estar en riesgo de sufrir una amenaza similar.

Kaspersky ha notificado a Google y Apple sobre las aplicaciones maliciosas. Algunos detalles técnicos apuntan a que esta nueva campaña de malware podría estar vinculada con el ya conocido troyano SparkCat: el primer malware en iOS con un módulo de reconocimiento óptico de caracteres (OCR) integrado, que le permitía escanear galerías de imágenes y robar capturas de pantalla con frases de recuperación o contraseñas de monederos de criptomonedas. SparkKitty es el segundo troyano de robo de información que los analistas de Kaspersky han detectado en App Store en el último año, tras SparkCat.

iOS

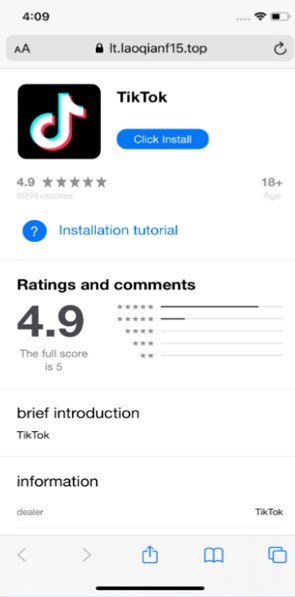

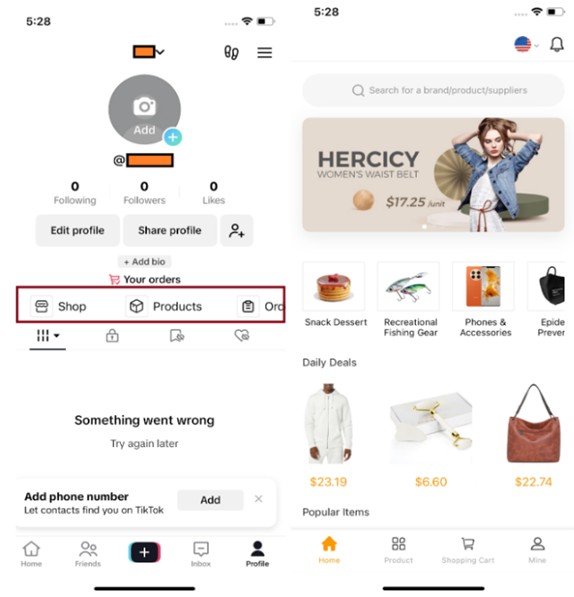

En App Store, el troyano adoptaba la apariencia de una aplicación de criptomonedas llamada 币coin. Los ciberdelincuentes también lo distribuían camuflado como aplicaciones de TikTok y de apuestas, a través de páginas de phishing que imitaban la App Store oficial de iPhone.

«Los ciberdelincuentes utilizan páginas web falsas para intentar infectar los iPhones de las víctimas. iOS permite instalar aplicaciones fuera de la App Store mediante vías legítimas, como las herramientas para desarrolladores usadas para distribuir apps corporativas. En esta campaña, los atacantes han explotado este método. En la versión infectada de TikTok, el malware no solo roba las fotos de la galería del dispositivo durante el inicio de sesión, sino que también añade enlaces a una tienda sospechosa en el perfil del usuario. Esta tienda solo acepta pagos en criptomonedas, lo que refuerza nuestras sospechas sobre su verdadero propósito”, afirma Sergey Puzan, experto en malware de Kaspersky.

Android

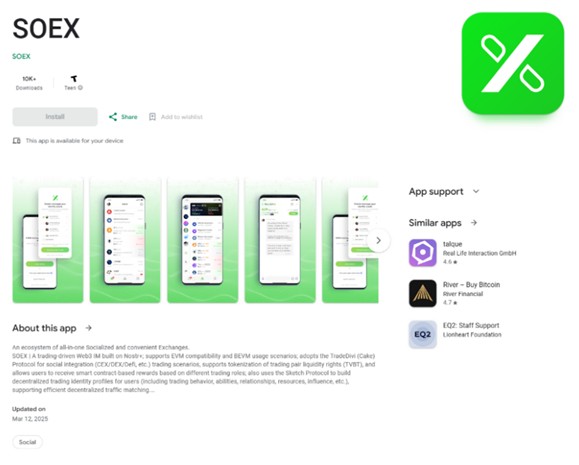

Los atacantes se dirigen a los usuarios tanto en páginas web de terceros como en Google Play, donde el malware se hace pasar por diversos servicios relacionados con criptomonedas. Por ejemplo, una de las aplicaciones infectadas, un servicio de mensajería llamado SOEX con función de intercambio de criptomonedas, se descargó más de 10.000 veces desde la tienda oficial.

Los expertos también han encontrado archivos APK de las apps infectadas (que pueden instalarse directamente en los smartphones Android sin pasar por las tiendas oficiales) en webs de terceros que probablemente están relacionados con la campaña maliciosa detectada. Estas apps se presentan como proyectos de inversión en criptomonedas. Las páginas web donde se alojan estas aplicaciones se anunciaban en redes sociales, incluyendo YouTube.

«Después de instalar las apps, estas funcionan tal como prometen en su descripción. Sin embargo, al mismo tiempo envían fotos de la galería del smartphone a los ciberdelincuentes. Después, estos intentan localizar en las imágenes datos confidenciales, como frases de recuperación de monederos de criptomonedas, para acceder a los activos de las víctimas. Hay varios indicios de que los atacantes buscan activos digitales específicamente: muchas de las apps infectadas están relacionadas con criptomonedas, y la versión troyanizada de TikTok incluye una tienda integrada que solo acepta pagos en criptomonedas», concluye Dmitry Kalinin, experto en malware de Kaspersky.