una investigación de la Telco Security Alliance

La Telco Security Alliance (TSA) está formada por AT&T (AT&T Cybersecurity), Etisalat (HelpAG), Singtel (Trustwave), SoftBank y Telefónica (ElevenPaths). Esta alianza tiene como objetivo ofrecer a las empresas información integral sobre ciberseguridad para ayudarlas a abordar la creciente amenaza de los ciberataques y el panorama de amenazas en evolución.

Tres de los miembros, a través de sus unidades de seguridad cibernética AT&T Cybersecurity (AT&T Alien Labs), Singtel (Trustwave) y Telefónica (ElevenPaths, la unidad de ciberseguridad integrada en Telefónica Tech), han elaborado un informe con los descubrimientos más relevantes relacionados con la COVID-19 en los últimos meses.

Evolución de las ciberamenazas durante la pandemia

El panorama de amenazas cibernéticas ha evolucionado rápidamente desde el comienzo de la pandemia de la COVID-19. Los miembros de la TSA han observado un fuerte aumento de la actividad maliciosa aprovechando la situación de vulnerabilidad de naciones y organizaciones.

Los ciberdelicuentes tratan cada vez más de beneficiarse financieramente con métodos oportunistas, obtienen acceso no autorizado a las redes para obtener beneficios estratégicos inmediatos y a largo plazo, y difunden información falsa con un objetivo político determinado. La TSA ha investigado a múltiples actores que actúan de forma continua en la esfera del cibercrimen y han atacado durante la pandemia a organizaciones privadas y agencias gubernamentales.

En última instancia, la pandemia de COVID-19 ha proporcionado nuevas oportunidades que los atacantes comenzaron a aprovechar rápidamente y seguirán haciéndolo durante el mayor tiempo posible. Tanto las organizaciones de protección contra el crimen como los estados nacionales han respondido históricamente a los eventos de gran escala de manera similar, sin embargo, el impacto en todo el mundo de COVID-19 ha elevado aparentemente el listón del valor operacional de los ataques.

Para dar una idea de este aumento, el crecimiento en el número de indicadores de compromiso (IoCs) relacionados con la COVID-19 compartidos por la TSA aumentó un 2000% solo entre febrero y marzo de este año.

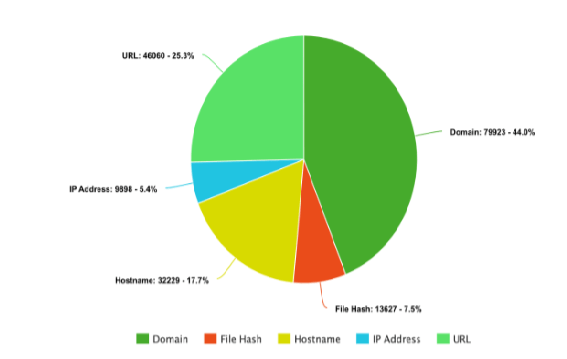

A continuación, se puede ver la distribución por tipo de IoCs recogidos desde el comienzo de la pandemia:

Esta gráfica nos muestra el porcentaje del reparto de indicadores de compromiso y nos da una idea del tipo de actividad maliciosa que se ha generado a lo largo de la pandemia. Destaca notablemente el fragmento de los dominios maliciosos, que abarcan el 44% del total de indicadores y que denota la cantidad ingente de dominios que se han creado con fines fraudulentos.

Las ciberamenazas investigadas tienen múltiples intereses (económicos, conseguir acceso a sitios restringidos para tener ventajas estratégicas, desinformación, etc.) y provienen de diferentes tipos de actores, como organizaciones criminales u organizaciones vinculadas con estados.

Spam

Mientras vigilábamos de cerca nuestros sistemas durante el punto álgido de la pandemia COVID (de marzo a mayo), de todo el spam clasificado como phishing o malware, analizamos aproximadamente el 2,7% de la muestra que estaba relacionado con la actual pandemia COVID-19 (del 1 de marzo al 21 de mayo). Casi el 80% de los correos electrónicos de spam relacionados con COVID que se recogieron eran originarios de los Estados Unidos. Esto no es una sorpresa debido a su rica superficie de ataque para configurar robots de spam en los hosts comprometidos.

Durante estas campañas de phishing por correo relativas al COVID y con documentos adjuntos, el 25% de éstos incluían archivos ejecutables. Muchas veces, estos documentos adjuntos se enviaban en formato comprimido de tipo ZIP, GZIP or ARJ. Otra técnica maliciosa, aunque menos usada, es adjuntar documentos de Office365 maliciosos. La mayoría de las muestras recogidas requerían que los macros estuvieran habilitados o se basaran en una vulnerabilidad específica, como la vulnerabilidad de corrupción de la memoria de Microsoft Office (CVE-2017-11882)

Grupos de ataque identificados

Kimsuky

En líneas generales es un actor siempre activo pero muy especialmente durante la pandemia. Algunas fuentes de confianza señalan que operaría bajo las órdenes del gobierno norcoreano. Aprovechándose de la pandemia, Kumsuky se dirigía a sus víctimas invitándoles a abrir un archivo con formato MacOS dado que se trata de un grupo que tiene como objetivo atacar ordenadores macOS.

Durante esta campaña, Kimsuky intentaba hacer que los usuarios abriesen un documento y que, durante el proceso, permitiesen la instalación y ejecución de contenido malicioso. Esto ocurre cuando durante el proceso de la apertura y descarga de un documento, se ejecutan al mismo tiempo y en segundo plano payloads que sustituyen en la memoria en Word para Mac, y a partir de ahí, todo documento que se cree (y posteriormente se envíe) será malicioso.

TA428

TA428 fue reportado por primera vez por Proofpoint en julio de 2019 a través de una actividad llamada «Operación LagTime IT», que según se informa opera en nombre del gobierno chino. El adversario ha llevado a cabo operaciones contra agencias gubernamentales en el este de Asia. Específicamente, estas campañas se dirigieron a las organizaciones de apoyo a la tecnología de la información de los gobiernos de esa región, a los asuntos internos y exteriores, al desarrollo económico y a los procesos políticos.

La actividad más reciente se origina en un documento malicioso temático sobre las tasas de infección mundial de COVID-19. Recientemente se han identificado multitud de documentos maliciosos nuevos y similares que se comunican con la misma dirección IP comunicada originalmente por Proofpoint – 95.179.131[.]29. Evaluamos este documento como un nuevo archivo del mismo adversario debido a la reutilización de la infraestructura, los tipos de temas y el comportamiento malicioso. El documento se presenta como una notificación de «Actualización diaria» originada por el Ministerio de Salud de Mongolia con detalles sobre COVID-19.

El TA428 sigue estando relativamente oculto, pero participa activamente en operaciones contra los gobiernos de Asia oriental y las organizaciones de tecnología de la información. Con una nueva actividad basada en la pandemia de COVID-19, el grupo sigue atacando de forma eficaz con temas de interés general y con cierto éxito en la región.

Hustleking

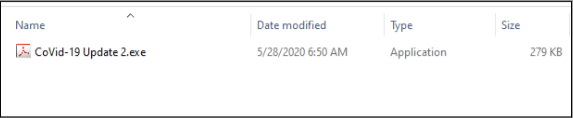

En este caso, HustlKing lanzó una campaña de email donde adjuntaban un ZIP ejecutable que en realidad contiene RATS (Remote Access Troyans) comprimidos. Para engañar a las víctimas, cambiaban el icono del zip por uno de PDF:

Estos RATs, son programas ejecutables que contienen Keyloggers, roban contraseñas, sirven para descargar otros payloads, y para descargar ramsonware. Una vez que la víctima hace click sobre el ZIP, este se ejecuta automáticamente y se hace persistente; esto es que, aunque se reinie, vuelve a arrancar con el equipo. Una vez que los programas se ejecutan en segundo plano y comienzan a robar la información, directamente se la comunicaban via Pastebin a un C&C (Comand and Control o Mando y control), que es una infraestructura mando y control que consta de servidores y otros elementos que son usados para controlar los malware.

Tipos de ataque

Business email compromiso (BEC)

En estos ataques, un estafador se hace pasar por un ejecutivo para engañar a los individuos de la organización para que envíen dinero o información sensible. Dentro de este tipo de ataque, también podemos hacer categorizaciones si analizamos los temas que se usan dentro de cada email. Por ejemplo, es muy común que un estafador use como excusa que ha dado positivo en un test del Covid19, ha sido ingresado de urgencia y al no tener sus objetos personales, acude a un supuesto compañero de trabajo para pedirle que compre una tarjeta regalo y pedirle las propias credenciales de la misma. Otro fraude muy habitual es pedir directamente, mediante un mensaje corto y directo que denote urgencia, una transferencia de dinero. Por último, una de las técnicas más usadas también antes de la pandemia es hacerse pasar por el CEO y pedir que se cambien las cuentas de los ingresos hacia otros números de cuenta.

Information-stealing campaigns

Como se ha visto en tiempos anteriores al COVID-19, los actores tienden a utilizar software común de robo de información y a adaptar las campañas de phishing para hablar de las noticias más importantes. Una crisis como la del COVID-19 nunca se desperdicia. Alrededor del 26,7% de los ejemplares de malware del COVID-19 analizados parecen ser una de las variantes del agente Tesla. El agente Tesla es uno de los muchos RATs de robo de información fácilmente disponibles que pueden robar credenciales de FTP, contraseñas de correo electrónico almacenadas y contraseñas almacenadas en el navegador. Este malware es barato, y viene con soporte técnico 24/7.

Durante la campaña, el agente Tesla identificó como posibles víctimas a usuarios que intentaban obtener equipos de protección personal (PPE). Se enviaba un correo electrónico que afirma ser de un fabricante que vende máscaras faciales y termómetros de frente desechables. El intento de suplantación de identidad reitera que hay una gran demanda de este producto e insinúa que se deben tomar medidas inmediatas. Se afirma que los artículos están listados en un documento adjunto llamado «Face Mask Quote.zip» que adjunta al propio correo. Sin embargo, el archivo zip contiene un ejecutable llamado «Face Mask Quote.exe». Este ataque anticipa que la víctima tiene «mostrar la extensión» desactivada en el administrador de archivos, por lo que evade el radar de este individuo por ser malicioso. Al ejecutarse, el agente Tesla recoge las credenciales de los navegadores y otras aplicaciones y exfiltra esos datos a través de SMTP.

Conclusión

En general, y como conclusión, cabe destacar el buen trabajo realizado por la industria de la ciberseguridad, que está tomando las acciones adecuadas para hacer frente al gran aumento de los ciberataques durante esta crisis sanitaria de escala global.

Como se ve en este informe, la pandemia de COVID-19 ha sido objeto de diversos abusos malintencionados por parte de grupos adversarios patrocinados tanto por estados como otros grupos oportunistas. A nivel mundial, los atacantes han desplazado los ataques a temas y objetivos centrados en COVID-19, y se espera que estos ataques sigan evolucionando hacia nuevas áreas que presenten la mayor probabilidad de éxito para completar la misión del adversario. Los atacantes oportunistas, que a menudo buscan beneficios económicos, vieron la pandemia convertirse en un tema ideal en los objetivos masivos, ya que COVID-19 ha sido universalmente el tema más importante.