ESET, empresa global en ciberseguridad, ha publicado el informe ESET APT Activity Report Q2 2024-Q3 2024, que ofrece un análisis detallado de las operaciones de grupos de Amenazas Persistentes Avanzadas (APT) documentadas por los investigadores de la compañía entre abril y septiembre de 2024. El análisis, basado en la telemetría de ESET, detalla cómo estos actores han operado estratégicamente para comprometer objetivos clave en diversas regiones del mundo, destacando el papel central de Europa y Asia en sus ataques.

El informe revela que Europa, y en particular las entidades gubernamentales, ha sido la región más afectada por los ataques. Este patrón resalta la relevancia de estas instituciones como objetivos prioritarios para operaciones de espionaje y desestabilización. En segundo lugar, se encuentran las instituciones gubernamentales asiáticas, lo que refuerza la tendencia de focalización en estructuras críticas. Asimismo, la industria de defensa europea emerge como otro objetivo importante, ocupando una posición destacada en el panorama de amenazas.

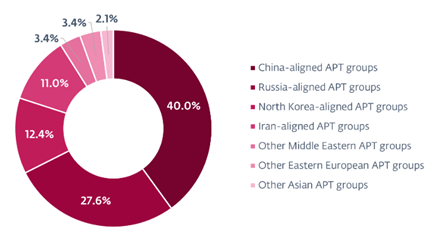

Desde la perspectiva de las fuentes de los ataques, los grupos alineados con China lideran con un 40% de las actividades maliciosas detectadas. Rusia ocupa el segundo lugar, representando el 27,6% de los ataques, mientras que Corea del Norte se posiciona en tercer lugar con un 12,4%. Estos datos ilustran el protagonismo de estos países en el ciberespionaje global, destacando su capacidad para adaptarse y aprovechar vulnerabilidades en infraestructuras críticas.

El informe también arroja luz sobre las técnicas utilizadas por estos actores. Los grupos alineados con China han recurrido a herramientas de código abierto como SoftEther VPN para mantener una conexión persistente con sus víctimas, demostrando una sofisticación técnica notable. Por otro lado, los grupos rusos han explotado vulnerabilidades conocidas en servidores de correo web mediante ataques de phishing dirigidos, con casos específicos como el grupo GreenCube, que robó mensajes de correo electronico sensibles al aprovechar estas debilidades. Además, la guerra en Ucrania sigue siendo un foco de actividad para estos grupos alineados con Rusia, que utilizan plataformas como Telegram y Signal para perpetrar sus ataques.

Por otro lado, la actividad de Corea del Norte, liderada por el grupo Lazarus, continúa mostrando un interés particular en la monetización de sus operaciones, enfocándose en servicios de intercambios de criptomonedas y empresas tecnológicas vinculadas a este sector. Este enfoque resalta cómo la cibercriminalidad se integra con objetivos políticos y económicos más amplios, utilizando los recursos obtenidos para financiar actividades ilícitas. Además, Irán también ha sido protagonista, con un cambio significativo en sus tácticas tradicionales. El grupo Muddy Water, identificado en el informe, dedicó 13 horas durante uno de sus ataques a explorar la memoria de los procesos activos en un intento por ganar mayor conocimiento sobre las defensas presentes en la red. Este cambio hacia métodos más manuales y tácticos sugiere un aumento en la sofisticación y confianza de estos actores, quienes también fueron vinculados a ataques contra una empresa de transporte israelí, probablemente con fines operativos en el terreno.