Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha identificado una nueva campaña de phishing a gran escala en la que los ciberdelincuentes suplantan servicios de compartición de documentos y plataformas de firma electrónica, utilizando señuelos con temática financiera que imitan notificaciones reales. La investigación, realizada por el equipo de seguridad del correo electrónico de Check Point Software, revela que durante las dos últimas semanas se enviaron más de 40.000 correos de phishing dirigidos a alrededor de 6.100 organizaciones de múltiples regiones y sectores.

Los ciberdelincuentes emplearon enlaces maliciosos ocultos mediante el dominio de redirección https://url.za.m.mimecastprotect.com, una infraestructura legítima cuyo uso incrementa la apariencia de autenticidad y facilita que los mensajes eviten controles automáticos y pasen desapercibidos para las personas usuarias.

Una campaña altamente convincente basada en abuso de servicios legítimos

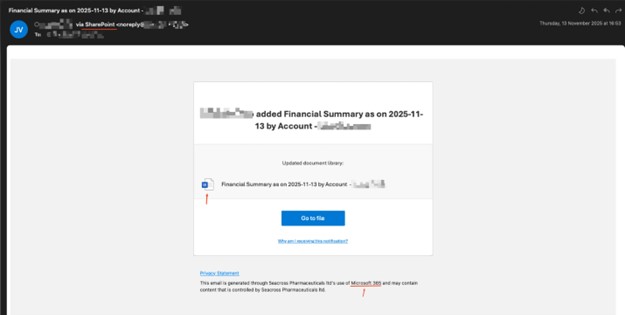

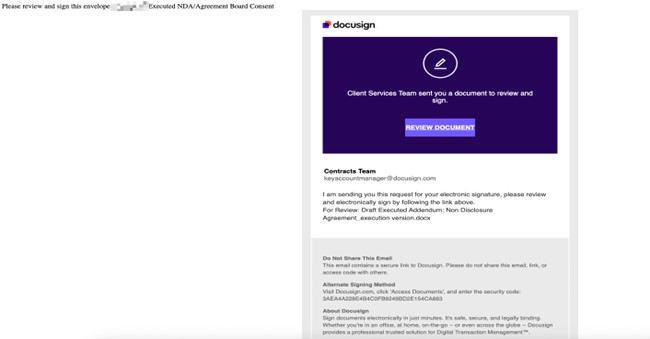

Los mensajes imitaban de forma precisa la apariencia visual de servicios como SharePoint y plataformas de firma electrónica, incluyendo cabeceras, pie de página, botones de “Revisar documento” y logotipos oficiales. Además, los ciberdelincuentes falsificaron nombres de remitente como “X vía SharePoint (Online)” o “eSignDoc vía Y”, recreando patrones habituales en notificaciones legítimas.

El mecanismo central del ciberataque consistía en aprovechar el sistema de reescritura de enlaces de Mimecast. Aunque se trata de una funcionalidad legítima diseñada para proteger a las organizaciones, en este caso fue utilizada como capa de camuflaje para ocultar redirecciones hacia páginas de phishing alojadas fuera de la infraestructura de la compañía. Mimecast ha confirmado que las personas usuarias de su solución no están expuestas, y que los enlaces maliciosos serían detectados en sus entornos.

Junto a esta campaña principal, Check Point Software detectó una variante que imitaba notificaciones de DocuSign. En este caso, los enlaces maliciosos se ocultaban mediante flujos de redirección de Bitdefender GravityZone y el servicio de seguimiento de clics de Intercom, lo que ocultaba completamente el destino final, aumentando el sigilo del ciberataque.

Impacto global y sectores más afectados

Los datos de telemetría de Harmony Email muestran que la campaña tuvo un alcance global significativo. La mayoría de los intentos se dirigió a organizaciones con presencia en EE. UU., que concentraron 34.057 correos maliciosos. En Europa se registraron 4.525, en Canadá 767, en Asia 346, en Australia 267 y en Oriente Medio 256. Aunque esta distribución refleja donde se alojan los datos empresariales dentro de la infraestructura de Check Point Software, ilustra la amplitud y diversidad de los objetivos de la campaña.

Por sectores, las empresas más afectadas pertenecen a consultoría, tecnología y construcción/inmobiliario, aunque también se han identificado organizaciones de sanidad, finanzas, manufactura, medios y marketing, transporte y logística, energía, educación, comercio minorista, hostelería y viajes, así como administraciones públicas. Todos estos ámbitos comparten un rasgo común: realizan intercambios constantes de contratos, facturas y documentos transaccionales, lo que convierte las notificaciones falsas de servicios de compartición de archivos o firma electrónica en un señuelo especialmente convincente para los ciberdelincuentes.

Para Check Point Software, que ya ha advertido de campañas de phishing similares en el pasado, esta campaña demuestra lo sencillo que resulta replicar la apariencia de servicios de uso cotidiano y cómo el abuso de infraestructuras legítimas multiplica el riesgo. La compañía recuerda que la prevención es clave y recomienda extremar la precaución ante correos inesperados que incluyan enlaces, remitentes inusuales o elementos visuales que no coincidan plenamente con los servicios originales.

Recomendaciones de Check Point Software para las organizaciones

La compañía aconseja adoptar medidas de prevención que reduzcan la exposición frente a campañas de este tipo, entre ellas:

- Examinar con especial atención cualquier enlace recibido por correo electrónico, incluso si parece legítimo.

- Revisar detenidamente los detalles del mensaje, como discrepancias entre el nombre visible y la dirección real, errores de formato o logotipos de baja calidad.

- Pasar el cursor sobre los enlaces antes de hacer clic para comprobar si el destino coincide con el servicio supuestamente remitente.

- Acceder a los documentos directamente desde el portal oficial del servicio, nunca desde enlaces incluidos en correos electrónicos.

- Impulsar formación periódica sobre nuevas técnicas de phishing.

- Implementar soluciones avanzadas de seguridad del correo, motores anti-phishing, filtrado de URL y herramientas de reporte para personas usuarias.

Declaración de Mimecast

Mimecast ha confirmado que esta campaña no explota ninguna vulnerabilidad de su plataforma, sino que se basa en el abuso de servicios de redirección legítimos, una táctica común para ocultar URLs maliciosas. Además, la compañía subraya que sus motores de detección bloquean este tipo de amenazas tanto en la entrega del mensaje como en el momento del clic, y agradece a Check Point Software su colaboración mediante divulgación responsable.