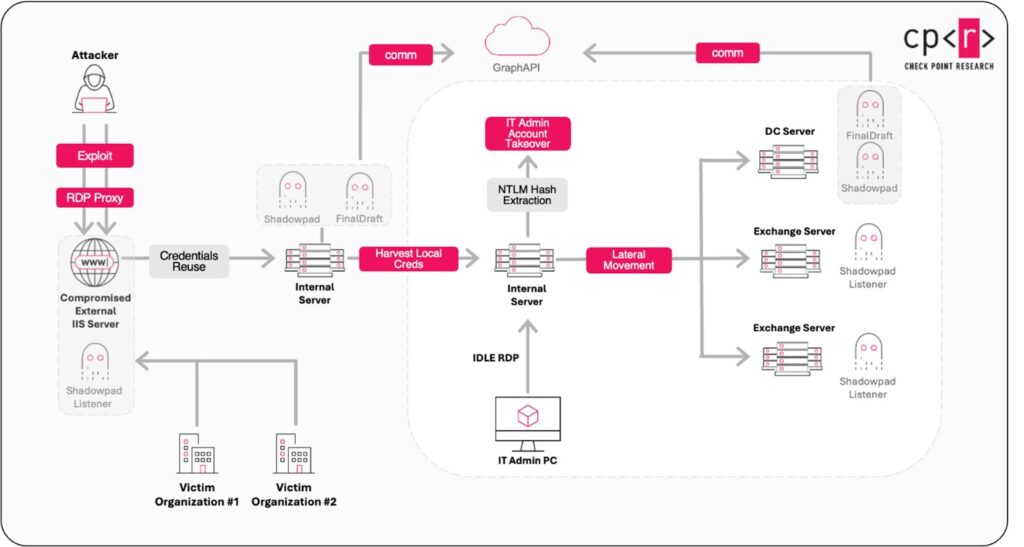

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha identificado una campaña de ciberespionaje avanzada atribuida al grupo Ink Dragon y revela cómo este actor convierte servidores comprometidos de organismos gubernamentales en Europa, Sudeste Asiático y Sudamérica en parte de su propia infraestructura de mando y control. La operación se apoya en el uso de módulos personalizados de ShadowPad y en una versión evolucionada del backdoor FinalDraft, diseñada para camuflarse en el uso legítimo de servicios cloud corporativos y mantener acceso persistente de forma silenciosa.

Según Check Point Research, Ink Dragon destaca por reutilizar cada servidor comprometido como nodo de retransmisión, lo que le permite encadenar nuevas víctimas, ocultar el origen real de sus operaciones y mantener comunicaciones encubiertas entre distintos organismos públicos.

“Lo preocupante de Ink Dragon no es solo la calidad de sus herramientas, sino la forma en que reutiliza cada víctima como parte de una red de mando y control distribuida”, explica Rafael López, ingeniero de seguridad especializado en protección de correo electrónico en Check Point Research. “Un único servidor mal configurado puede convertirse en un punto de entrada al dominio, en un puente hacia otras organizaciones y en infraestructura permanente para futuras campañas. Las organizaciones no pueden tratar estas intrusiones como incidentes aislados, deben buscar toda la cadena de retransmisión y desmantelarla por completo”.

De fallos web conocidos a dominio completo de la red

La investigación describe una cadena de ataque muy consistente. Ink Dragon comienza aprovechando errores de configuración en servidores IIS y SharePoint, en especial valores predecibles de machineKey en aplicaciones ASP.NET y la cadena de explotación conocida como ToolShell sobre SharePoint local. Estos errores permiten ejecutar código de forma remota mediante deserialización de ViewState o vulnerabilidades de autenticación.

Una vez dentro del servidor expuesto, el grupo:

- Obtiene credenciales y secretos locales del servicio web.

- Escala privilegios hasta conseguir control completo del sistema.

- Establece canales de acceso remoto, a menudo a través de RDP.

- Se mueve lateralmente hacia otros servidores que reutilizan las mismas cuentas de servicio.

El objetivo final es alcanzar cuentas con privilegios de administración de dominio, extraer hashes NTLM y ficheros clave como NTDS.dit y consolidar el control sobre la infraestructura interna.

Víctimas convertidas en parte de la infraestructura encubierta

Uno de los hallazgos más relevantes es que Ink Dragon convierte los servidores comprometidos en parte de su propia infraestructura de mando y control. Para ello utiliza un módulo de ShadowPad integrado dentro del proceso legítimo de IIS, capaz de registrar rutas ocultas, interceptar peticiones web y reenviar tráfico entre distintos sistemas sin levantar sospechas. El resultado es que cada servidor ciberatacado puede actuar como un puente silencioso entre el operador y otros equipos infectados, incluso en redes de otras instituciones públicas.

Este mecanismo hace que comunicaciones que parecen normales entre organismos, por ejemplo, tráfico rutinario entre ministerios o servicios públicos, puedan transportar en realidad órdenes del ciberdelincuente o datos exfiltrados. Además, el módulo deja trazas internas con información sobre el origen y destino de los paquetes, que han permitido a Check Point Research reconstruir parte de esta red de retransmisión entre víctimas.

Herramientas avanzadas y uso intensivo de credenciales

Tras el acceso inicial, Ink Dragon despliega un conjunto de componentes diseñados para mantener presencia prolongada y discreta. Entre ellos se encuentran loaders que se ejecutan bajo binarios firmados por fabricantes legítimos, técnicas de volcado de credenciales para obtener contraseñas y hashes, y el aprovechamiento de sesiones RDP inactivas de administradores para moverse lateralmente sin generar alertas.

Sobre los sistemas más sensibles, el grupo instala una versión evolucionada del backdoor FinalDraft, capaz de camuflar su comunicación dentro de la actividad habitual de Microsoft 365. Para ello utiliza la API de Microsoft Graph y esconde comandos y resultados dentro de borradores de correo cifrados. Esta variante también incorpora funciones de exfiltración de alto rendimiento, recopilación de historiales de acceso RDP y ajustes que debilitan ciertos controles de seguridad de Windows para facilitar la expansión del ataque.

La investigación también reveló que otro actor avanzado, RudePanda, había accedido a algunas de las mismas redes gubernamentales. No existe relación conocida entre ambos grupos, pero el solapamiento demuestra que una única vulnerabilidad expuesta puede convertirse en puerta de entrada para varias operaciones de espionaje simultáneas. Los objetivos identificados incluyen ministerios, organismos públicos y proveedores de servicios críticos en Europa, el Sudeste Asiático y África, lo que amplifica el riesgo de que un compromiso aislado se convierta en un eslabón dentro de una cadena de ataques más amplia.