Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha identificado una campaña de phishing a gran escala que utiliza de las funciones legítimas de Meta Business Suite y del dominio facebookmail.com para enviar notificaciones falsas que simulan proceder directamente de Meta. Esta técnica permite a los ciberdelincuentes crear mensajes altamente convincentes, capaces de eludir filtros de seguridad tradicionales y aprovechar la confianza depositada en una de las plataformas más reconocidas del mundo.

Con más de 5.400 millones de usuarios en todo el mundo según Statista, Facebook sigue siendo la red social más influyente y un canal esencial de marketing para pequeñas y medianas empresas. Su enorme alcance y el nivel de confianza que genera la convierten en un objetivo prioritario para los ciberdelincuentes, por lo que cualquier campaña que abuse de su nombre puede tener consecuencias especialmente graves.

Según la investigación de Check Point Software más de 40.000 correos fraudulentos fueron enviados a más de 5.000 organizaciones de Estados Unidos, Europa, Canadá y Australia. Los sectores más afectados fueron automoción, educación, inmobiliario, hostelería y finanzas, todos ellos altamente dependientes de Facebook como canal de marketing y comunicación con sus clientes.

Cómo funciona la campaña

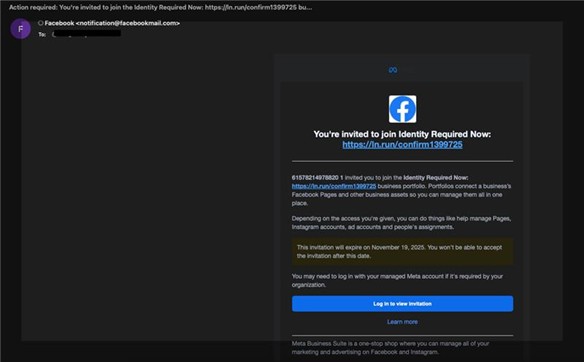

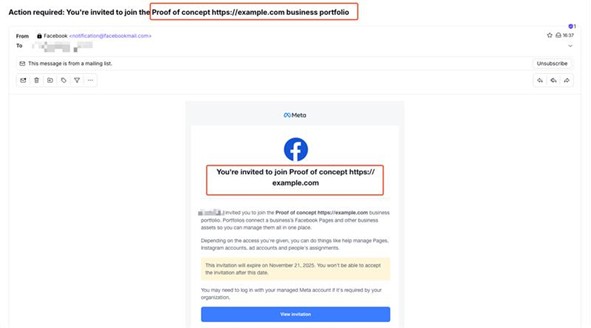

El ciberataque comienza con la creación de páginas falsas de Facebook Business, configuradas con logotipos y nombres que imitan a los oficiales de Meta. A partir de ahí, los ciberdelincuentes emplean la función de invitaciones empresariales de Facebook para enviar correos que aparentan ser alertas legítimas.

La clave de su eficacia reside en que estos mensajes se envían desde el dominio auténtico facebookmail.com, lo que les confiere una credibilidad inmediata y les permite evadir gran parte de los mecanismos de detección automática.

Correos extremadamente convincentes

Los mensajes reproducen con precisión las notificaciones legítimas de Meta e incluyen expresiones de urgencia como:

- “Acción requerida: estás invitado a unirte al programa de créditos publicitarios gratuitos”

- “Invitación de socio de agencia de Meta”

- “Verificación de cuenta requerida”

Cada correo contenía un enlace malicioso camuflado como notificación oficial, que redirigía a sitios web fraudulentos alojados en dominios como vercel.app, diseñados para robar credenciales e información confidencial.

Los investigadores de Check Point Software validaron esta técnica mediante un experimento interno en el que crearon una página empresarial falsa y añadieron un mensaje con enlace; además, aplicaron un logotipo similar al de Meta y utilizaron el propio sistema de invitaciones de la plataforma para enviar correos de prueba.

Escala y patrones de la campaña

Los datos de telemetría de Check Point Software muestran que se distribuyeron alrededor de 40.000 correos. La mayoría de las organizaciones recibió menos de 300, aunque una sola empresa llegó a registrar más de 4.200 mensajes.

La repetición casi idéntica de los asuntos y el formato indica que se trató de una campaña masiva basada en plantillas, orientada a lograr el mayor alcance posible más que a ciberataques dirigidos o personalizados.

El ciberataque se dirigió sobre todo a pequeñas y medianas empresas (pymes), aunque también afectó a algunas grandes compañías.

Los sectores más afectados fueron los que dependen de las plataformas de Meta para su actividad comercial, ya que sus equipos están habituados a recibir notificaciones legítimas y, por tanto, son más susceptibles de caer en el engaño.

Por qué esta campaña es especialmente peligrosa

Esta operación ilustra una tendencia creciente: los ciberdelincuentes están utilizando servicios legítimos para generar confianza y eludir los controles de seguridad. Aunque el volumen de mensajes indica una estrategia de gran escala, la credibilidad del dominio de envío convierte estos ataques en una amenaza mucho más peligrosa que el spam convencional.

Los expertos de Check Point Software señalan tres conclusiones clave:

- Explotación de la confianza en grandes plataformas: los atacantes ya no falsifican dominios, sino que aprovechan funciones legítimas de servicios muy utilizados.

- Evasión de defensas tradicionales: muchos sistemas de seguridad dependen de la reputación del dominio o la validación del remitente; cuando los correos provienen de facebookmail.com, esos filtros pueden fallar.

- Responsabilidad de las plataformas tecnológicas: la campaña plantea la necesidad de reforzar las medidas de protección para evitar que estas herramientas empresariales sean utilizadas con fines maliciosos.

“Esta campaña demuestra hasta qué punto los ciberdelincuentes están sabiendo aprovechar los servicios y marcas más confiables para ejecutar sus ataques”, explica Eusebio Nieva, director técnico de Check Point Software para España y Portugal. “El phishing está evolucionando, y ya no basta con depender de los filtros tradicionales. Las organizaciones deben adoptar un enfoque integral de seguridad, basado en la prevención, el análisis de contexto y el comportamiento, que les permita adelantarse a las amenazas antes de que causen daño”.

Recomendaciones de seguridad

Aunque Meta debe abordar las vulnerabilidades que permiten este tipo de abusos, las empresas pueden adoptar medidas preventivas para reducir su exposición:

- Formar a los empleados para identificar solicitudes sospechosas, incluso cuando provengan de fuentes aparentemente legítimas.

- Aplicar detección avanzada basada en análisis de comportamiento e inteligencia artificial.

- Activar la autenticación multifactor (MFA) para mitigar el riesgo del robo de credenciales.

- Comprobar remitentes y enlaces y asegurarse de que los dominios coinciden con la identidad del servicio.

- Evitar hacer clic en enlaces no solicitados y acceder siempre a las cuentas directamente desde las plataformas oficiales.