Campaña de ingeniería social y malware que el grupo de ciberdelincuencia TA456 ha llevado a cabo durante años contra un contratista del sector de defensa

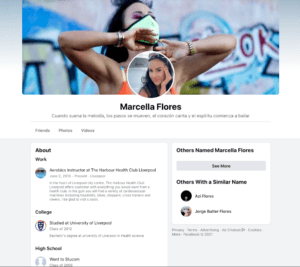

Para lograr su objetivo, este actor de amenazas utilizó el perfil en redes sociales de una supuesta usuaria llamada “Marcella Flores” para generar una relación de confianza con la víctima tanto en distintas plataformas de comunicación corporativas como de uso personal. La de “Marcella” ha sido una de las cuentas falsas que Facebook, según anunció el pasado 15 de julio, ha eliminado de su comunidad y de Instagram por pertenecer a una acción de ciberespionaje.

A principios de junio de 2021, TA456 envió un malware a su objetivo, un empleado de una pequeña filial de defensa aeroespacial con el que tenía contacto desde al menos 2019 por redes sociales, a través de una cadena de mensajes por Gmail. Se trataba de un documento cargado de macros con contenido muy personalizado que estaba diseñado para realizar un reconocimiento en la máquina del objetivo. Una vez que el malware, al que Proofpoint ha bautizado como LEMPO, establecía la persistencia e inspeccionaba la máquina infectada, guardaba los detalles en el host, exfiltraba información sensible a una cuenta de correo electrónico controlada por TA456 a través de SMTPS y luego borraba su rastro eliminando los artefactos del host de ese día.

La cuenta de “Marcella Flores”, ahora suspendida, presentaba bastantes similitudes con otros perfiles falsos utilizados por grupos de APT (amenaza persistente avanzada) iraníes para dirigirse mediante ingeniería social a objetivos de valor en cuestiones de inteligencia. En Facebook se subió la primera foto de perfil el 30 de mayo de 2018, curiosamente acompañada de una frase en español, y dentro de su red de amistades había otros empleados de compañías de defensa en puntos geográficamente dispersos de la supuesta ubicación de «Marcella» en Liverpool (Reino Unido). Los datos de Proofpoint apuntan a que, a lo largo de mínimo ocho meses, desde esta identidad falsa se mandó al objetivo de TA456 una serie de emails y fotografías, así como un vídeo sin intención maliciosa, para mostrar veracidad ante la víctima y crear así una relación entre ellos. Algunos de los documentos se enviaban mediante enlaces de OneDrive.

TA456 realiza de manera habitual ataques contra personas empleadas en diferentes subcontratas y filiales del sector de la defensa aeroespacial, sobre todo, en Estados Unidos y con proyectos en Oriente Medio. En este caso la persona a la que apuntaba “Marcella Flores” trabajaba como responsable de la cadena de suministro de una de estas empresas. Posiblemente se intentaba atacar al contratista principal a través de proveedores menos seguros que comparten un entorno de red.

Esta campaña maliciosa de TA456 se ha solapado con la actividad detectada en relación al grupo cibercriminal Tortoiseshell, también conocido como Imperial Kitten. En su comunicado contra el ciberespionaje Facebook atribuyó parte de las acciones de Tortoiseshell a Mahak Rayan Afraz (MRA), una empresa iraní de TI vinculada a la Guardia Republicana Islámica de Irán (IRGC). Basándose en anteriores análisis de malware e investigaciones históricas de código abierto. Asimismo, el malware LEMPO de TA456 comparte diversas similitudes con Liderc de Tortoiseshell, incluyendo sus objetivos empresariales.

Los esfuerzos de TA456 en ingeniería social y el acercamiento hacia los objetivos antes de desplegar el malware, entre otros aspectos, hacen que sus amenazas a favor del Gobierno iraní sean unas de las más ingeniosas que ha analizado Proofpoint. También es probable que el personaje de «Marcella Flores» no sea el único utilizado por estos grupos de ciberespionaje, de ahí la importancia de que los usuarios que puedan estar dentro de los objetivos de TA456 permanezcan atentos cuando se relacionen con individuos desconocidos ya sea a través de cuentas personales o de trabajo.