Los ciberataques se incrementaron en un 148% en 2021

En un entorno determinado por el aumento progresivo de los ciberataques, que crecieron un 148% en 2021, las aseguradoras están endurecido las condiciones de suscripción de sus seguros. El análisis del entorno operativo cibernético y los controles de riesgo de los solicitantes que piden las aseguradoras son cada vez más exhaustivos. Marsh, el líder global en consultoría de riesgos y correduría de seguros, ofrece las 12 pautas de ciberseguridad para lograr la resiliencia cibernética y mejorar la asegurabilidad en cualquier organización, que se recogen en el informe “Cyber resilience: 12 key controls to strengthen your security«.

Con más de 25 años de experiencia cibernética y conocimientos basados en datos, Marsh cuenta con un equipo dedicado de asesores de riesgo cibernético. Está capacitado para operar en la intersección de los seguros y la ciberseguridad y proporcionar a las empresas una visión cuantificada del riesgo cibernético, además de ayudar en la planificación de la resiliencia al riesgo cibernético. Marsh ofrece soluciones de asesoramiento y seguros cibernéticos para para facilitar la gestión de los riesgos de sus clientes y crear opciones eficaces de transferencia de riesgos.

Según Sara Muñoz, Cyber and Technology Practice Leader y Alan Abreu, Corporate & Sales Cyber Practice Leader, de Marsh “El nuevo paradigma de riesgo cibernético requiere que las organizaciones se sientan más cómodas con los negocios en un mundo digital. Como tal, las organizaciones necesitan adoptar nuevos métodos para comprender, medir y gestionar el ciberriesgo de forma continua. Con disciplina, previsión y agilidad para cambiar el enfoque, las organizaciones pueden lograr mejores resultados al tiempo que se adoptan, colectivamente, los nuevos riesgos cibernéticos”

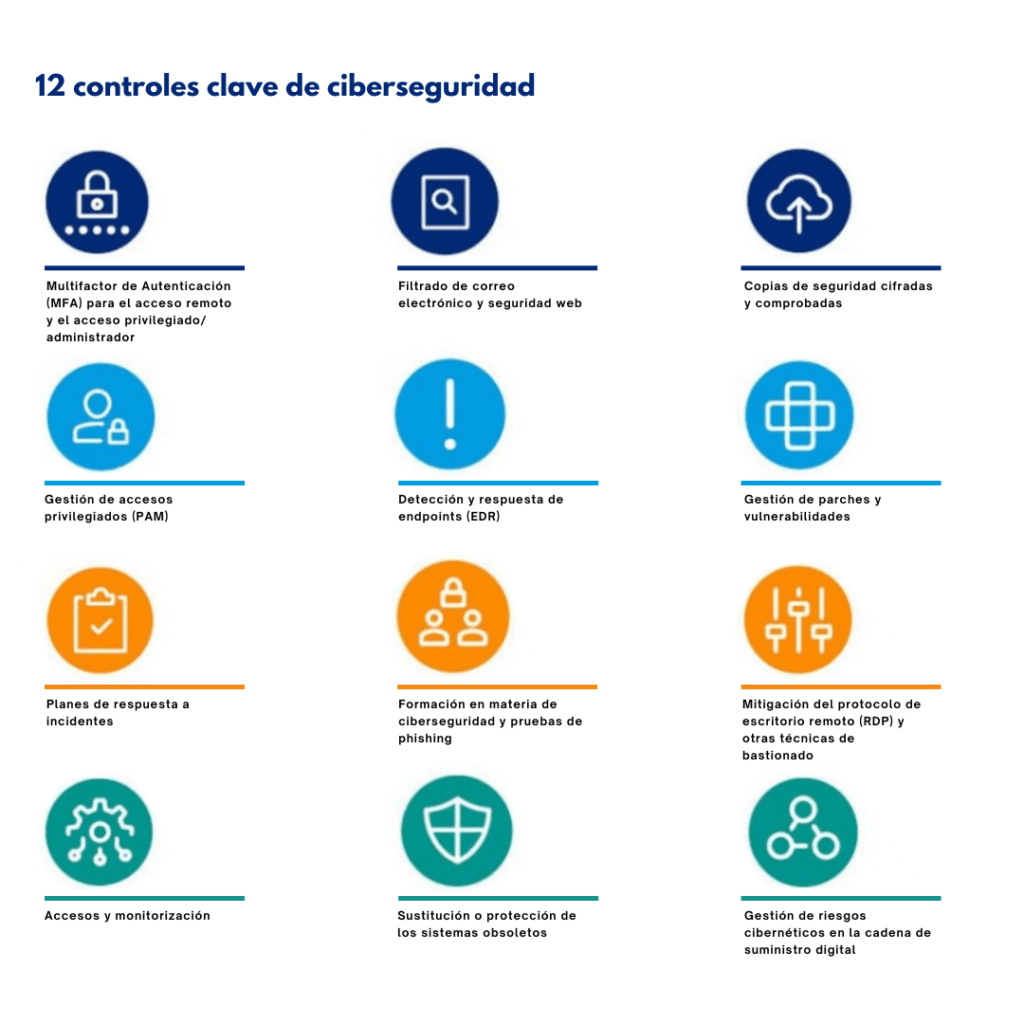

Los 12 controles clave de ciberseguridad de Marsh

En este informe, Marsh señala que el 80% de los incidentes cibernéticos son maliciosos y suelen hacerse a través de usuarios no autenticados. Por lo tanto, la compañía anima a las organizaciones a implementar el Multifactor de Autenticación (MFA) para el acceso remoto y el acceso privilegiado o de administrador. Se define el MFA como una barrera de seguridad adicional para verificar la identidad de un usuario cuando solicita acceso a un recurso informático. Es un punto de partida clave para prevenir el acceso remoto no autorizado a los recursos informáticos.

Según los estudios realizados por Marsh, los enlaces y archivos maliciosos son la principal forma de introducir programas maliciosos en los sistemas de las organizaciones, de robar las contraseñas de los usuarios y de acceder a los sistemas críticos. El software de filtrado de correo electrónico es una herramienta que detecta el contenido no deseado respecto al tráfico de correos electrónicos entrantes y salientes junto con el filtrado del sistema de nombres de dominio, todo esto incrementa la seguridad web.

Tras analizar el entorno cibernético, Marsh ha comprobado que realizar copias de seguridad cifradas y probar su funcionamiento fomentan la seguridad y son esenciales para garantizar la resiliencia de la empresa. Las copias de seguridad deben estar protegidas: aislándolas de la red, o implementando el acceso controlado por MFA y el cifrado. Se aconseja complementar estas acciones con pruebas periódicas para garantizar la integridad, fiabilidad y disponibilidad de los datos. Si estas indicaciones se llevan a cabo, los errores o fallos en el proceso de copia de seguridad se detectarán y lo que es muy importante, si ocurren se rectificarán rápidamente.

Por otro lado, Marsh explica que la gestión de accesos privilegiados (PAM) ofrece un nivel de acceso elevado para proteger cuentas, credenciales y operaciones. La solución PAM se basa en supervisar las sesiones utilizadas por las cuentas de administrador y generar alertas ante cualquier uso anómalo de las sesiones.

No hay que pasar por alto el siguiente control: la detección y respuesta de endpoints (EDR). Estos mecanismos detectan y dan respuestas a las amenazas para un endpoint, esto es un dispositivo remoto que se comunica con una red interna, de forma externa. La supervisión de los endpoints es fundamental para detectar y detener un ataque antes de que se extienda a la red interna más amplia.

Para intentar evitar los ataques maliciosos la gestión de parches y vulnerabilidades es una acción indispensable que identifica las vulnerabilidades en los dispositivos de software y hardware, que los atacantes aprovechan para comprometer, aún más si cabe la red. Marsh señala que los incidentes de este tipo se pueden reducir e incluso eliminar a través de la gestión de parches, es decir; la notificación sistemática, identificación, despliegue, instalación y verificación de un sistema operativo y las aplicaciones.

Según Computer Security Resource Center los planes de respuesta a incidentes documentan un conjunto predeterminado de instrucciones o procedimientos para detectar, responder y limitar las consecuencias de un ciberataque malicioso contra los sistemas de información de una organización. Marsh añade que estas pautas tienen que estar en consonancia con un plan de recuperación de desastres de TI y un plan de continuidad del negocio.

El equipo de expertos de Marsh ha determinado la formación de los empleados en materia de ciberseguridad y pruebas de phishing como clave número 8. Según el informe, “las pruebas de phishing forman parte de un programa de formación en materia de seguridad que simula ataques de phishing mediante el envío de correos electrónicos falsos, pero muy realistas, de phishing a los empleados para medir su concienciación. Pone a prueba la eficacia de la formación en materia de seguridad”.

La mitigación del protocolo de escritorio remoto y de otras técnicas de bastionado es la siguiente clave a tener en cuenta. Se describe como “el proceso de aplicar configuraciones de seguridad a los componentes del sistema, incluidos los servidores, las aplicaciones, los sistemas operativos, las bases de datos y los dispositivos de seguridad y de red, de acuerdo con las mejores prácticas”y tienen el objetivo de reducir la superficie de ataque de una organización y limitar la exposición de cada plataforma en la red interna o que pueda estar frente a Internet.

El vasto conocimiento que tiene Marsh dentro de este ámbito, facilita a la compañía la labor de análisis del riesgo cibernético y de las nuevas amenazas.Otra de sus recomendaciones se basaen incorporar capacidades de acceso sólidas y monitorización que sean capaces de identificar cualquier actividad sospechosa en la red. Normalmente, estos controles se ejecutan por centros de operaciones de seguridad internos o bien a través de proveedores de servicios de seguridad externos.

La sustitución o protección de los sistemas obsoletos se plantea, a su vez, como un paso crucial. Según Marsh “estos sistemas suponen un riesgo porque el proveedor ya no ofrece parches ni otras formas de soporte de seguridad. Una vez que la tecnología no recibe soporte, estará expuesta a vulnerabilidades no corregibles. La única forma totalmente eficaz de mitigar este riesgo es dejar de utilizar el producto obsoleto y sustituirlo o actualizarlo por una solución más reciente que siga ofreciendo soporte”.

Marsh que cuenta con más de 25 años de experiencia en ciberseguridad y considera esencial la gestión de riesgos cibernéticos en la cadena de suministro digital. Esta cadena engloba a todos los proveedores de tecnologías de la Información, de servicios operativos y a los equipos de una organización que prestan servicios digitales. Teniendo en cuenta que los equipos de TI pueden no ser conscientes de todos los servicios que consume la organización, este control tiene como objetivo proteger el riesgo cibernético de los proveedores digitales mediante un conjunto de actividades centradas en el análisis, la gestión y la respuesta al riesgo cibernético.