Este artículo de hacking tiene como objetivo mostrar a los usuarios finales la facilidad del ciberdelincuente a la hora de crear un phishing así que sirva a las jóvenes promesas de la cibcerseguridad como recurso de aprendizaje sobre las diferentes técnicas que existen para estos ataques.

En este nuevo artículo vamos a ver cómo crear una página de phishing y que sea visible desde el exterior, es decir que se pueda visualizar fuera de nuestra red doméstica.

Como bien dice el desarrollador de dicha herramienta, no se hacen responsables del mal uso o daño que pueda causar por utilizar Blackeye, solo se usa para fines educativos, al igual que atacar objetivos sin consentimiento mutuo es ilegal.

Con este artículo solo se pretende ver lo fácil que sería crear una página de phishing, pero que solo utilizaremos para realizar pruebas de hacking ético.

Para esta prueba hemos utilizado Kali Linux 2020.2 y las herramientas Blackeye y ngrok.

Lo primero que debemos hacer es abrir la consola y clonar el repositorio de github de dicha herramienta con el siguiente comando.

Después descargaremos ngrok desde su web oficial: www.ngrok.com Con esto conseguiremos visualizar el phishing fuera de nuestra red. En este caso descargamos la versión para Linux.

Descomprimimos el archivo descargado y ponemos en el escritorio el archivo que nos ha generado de ngrok.

Nos vamos de nuevo a la web de ngrok y copiamos el authtoken que nos ha generado ngrok.

De nuevo en la consola nos situamos en el escritorio, listamos su contenido y vemos que tenemos el archivo de ngrok que descomprimimos anteriormente, por último, pegamos el authtoken de ngrok y ejecutamos el comando. Con esto ya tendremos instalado en nuestra máquina de Kali Linux ngrok.

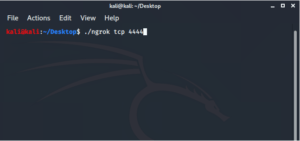

A continuación, vamos a crear un puente externo con ngrok mediante tcp en el puerto 4444, por el cual se conectará a nuestro ordenador y enviará la información. Para ello ejecutamos el siguiente comando.

Como podemos ver se ha creado una conexión con éxito, con la siguiente dirección que vemos subrayada en rojo.

Ahora es el turno de ejecutar la herramienta blackeye que hemos clonado desde su repositorio de github anteriormente. Para ellos desde la consola listamos la raíz y podemos ver que la tenemos ahí, pues con el siguiente comando la ejecutamos.

Elegimos página a suplantar, en este caso Netflix marcando el número 8.

Por defecto nos sale nuestra ip para probarlo dentro de nuestra red, pero nosotros hemos creado un puente externo con ngrok en el puerto 4444, con lo cual aquí pondremos localhost:4444

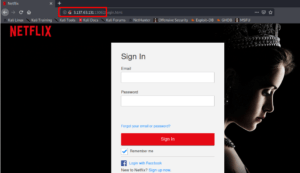

Copiamos la dirección generada por ngrok y la pegamos en nuestro navegador, primero vamos a probar dentro de nuestra red, ya que estoy conectado al wifi.

Como podemos ver aparece la página de Netflix clonada, además introducimos nuestras credenciales.

Vemos como la herramienta Blackeye ha identificado a la víctima y desde donde se está conectando, además de conseguir las credenciales que hemos puesto en la página de Netflix.

Podemos ver las credenciales guardadas desde el siguiente fichero.

Ahora probamos desde un dispositivo móvil conectado a la red 4G para ver si funciona de verdad fuera de nuestra propia red. Como vemos, ngrok hace su función a la perfección.

Introducimos otras credenciales y listamos de nuevo el fichero donde se almacenan, como hemos visto anteriormente, y comprobamos que se han quedado guardadas las claves.

Otra opción de visualizar la página de phishing es hacer un ping a la dirección que nos da ngrok y acceder mediante la ip de dicha dirección y el puerto correspondiente.

Podemos ver la ip de la dirección de ngrok.

Comprobamos desde el navegador a acceder mediante dicha ip y con su respectivo puerto que nos da ngrok y vemos que también funciona.

Como hemos visto, crear una página de phishing sencilla no es tan difícil como puede parecer. Con este artículo solo pretendemos dar visibilidad a este tipo de ataques que se sufren todos los días, y que tan solo con identificar la dirección a la que nos lleva un enlace podría salvarnos de dicho ataque y nunca poner nuestros datos.

También como mencionamos al principio estas herramientas son solamente para hacer pruebas, ya que su uso para otras cosas que puedan suponer crear un daño o provocar un error es ilegal, además de que con estos artículos pretendemos ser unos hackers éticos y no malignos.

En el próximo artículo iremos un paso más allá utilizando esta técnica de phishing.

5 comentarios en “Recurso Hacking: Cómo crear una página de phishing y sacarla fuera de nuestra red con ngrok”

no me carga la pagina, ya intente por ip y por link

Gracias por el aporte. Tengo una duda, porqué abres un puerto tcp y no un http con ngrok.

Además no te sale el link de ngrok con la IP de tu ISP, en mi caso si, es porque usas versión paga?

Gracias y saludo desde CR.

me funciona muy bien en su modo local, pero en wifi externos no funciona

No me carga a pagina, lo intente por la ip y link y nada

Todo va bien hasta que ejecuto bash blackeye.sh y elijo una opción y me reporta un error en la descarga y no se donde puede residir el fallo