El mayor proveedor mundial especializado en ciberseguridad, ha revelado que, según su último Índice de Impacto Global de Amenaza, los criptojackers afectaron al 42% de las organizaciones en todo el mundo durante febrero de 2018. Los investigadores de Check Point han descubierto tres variantes diferentes de criptojacking en su informe de febrero entre el Top 10 de las variantes de malware más frecuentes del mes.

Coinhive mantuvo el primer lugar, afectando a una de cada cinco organizaciones alrededor del mundo. Cryptoloot subió al segundo lugar después de haber duplicado su impacto global de 7%en enero a 16% en febrero. Por último. El exploit kit Rig Ek siguió de cerca en tercer lugar, con un impacto global del 15% de todas las organizaciones.

Maya Horowitz, directora del grupo de inteligencia de amenazas de Check Point, explica que «en los últimos cuatro meses, la presencia del criptojacking ha seguido en aumento. Este tipo de amenaza persistente no sólo ralentiza los ordenadores y servidores de la empresa, sino que una vez que estos agentes han penetrado en las redes, también pueden ser utilizados para llevar a cabo otros actos maliciosos. Por lo tanto, es más importante que nunca que las empresas empleen una estrategia de ciberseguridad multicapa que proteja tanto contra las familias de malware conocidas como contra las nuevas amenazas».

Top 3 del malware en España durante el mes de febrero de 2018

(Las flechas indican el cambio respecto al mes anterior)

1. ↔ Coinhive – Criptojacker diseñado para realizar minería online de la criptomoneda Monero. Se activa cuando un usuario visita una página web. El JavaScript implantado utiliza muchos de los recursos del ordenador de la víctima para minar monedas, lo que impacta en el rendimiento del sistema.

2. ↑ RoughTed – Malvertising a gran escala utilizado para lanzar varias websites maliciosas y poner en marcha estafas, adware, exploit kits y ransomware. También se usa para atacar cualquier tipo de plataforma y sistema operativo, y aprovecha los bloqueadores de anuncios y los sensores de huella digital para enviar el ataque más adecuado.

3. ↓ Fireball – Adware distribuido de forma masiva por la empresa de marketing digital china Rafotech. Actúa como un navegador que cambia el motor de búsqueda predeterminado e instala píxeles de seguimiento. Además, puede convertirse en un descargador de malware con todas las funciones.

Fireball es capaz de ejecutar cualquier código en los equipos de las víctimas, y se instala en su equipo junto a un programa deseado, a menudo sin el consentimiento del usuario.

Top 3 del malware móvil mundial

1. ↑ Triada – Backdoor modular para Android. Confiere privilegios de superusuario para

descargar malware.

2. ↓ Lokibot – Troyano bancario y ladrón de información para Android. Puede convertirse en un ransomware que bloquea el teléfono.

3. ↔ Hiddad – Malware para Android que reempaqueta aplicaciones legítimas y las publica en una tienda de terceros.

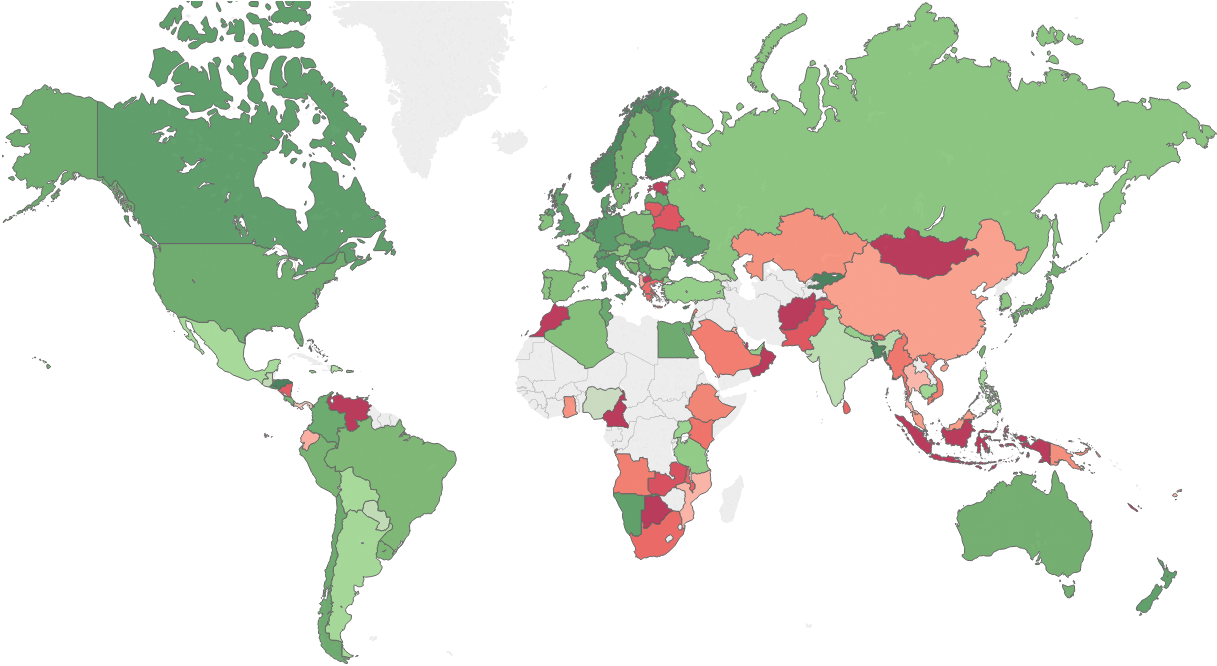

El siguiente mapa muestra el índice de riesgo global (verde – bajo riesgo, rojo – alto riesgo, blanco – datos insuficientes), mostrando las zonas con más peligro y los puntos calientes de malware en todo el mundo.

El Índice de Impacto Global de Amenazas de Check Point y su Mapa Mundial de Ciberamenazas ThreatCloud se nutren de la información de Check Point ThreatCloud TM , la mayor red colaborativa de lucha contra el cibercrimen que ofrece información y tendencias sobre ciberataques a través de una red global de sensores de amenazas. La base de datos incluye 250 millones de direcciones que se analizan para descubrir bots, alrededor de 11 millones de firmas y 5,5 millones de webs infectadas. Además, identifica millones de tipos de malware cada día.