Con motivo del Día Internacional de las Familias, que se celebra el 15 de mayo, expertos de Kaspersky han analizado las ciberamenazas que utilizan como señuelo marcas conocidas orientadas al público familiar, como Disney, LEGO, Toca Boca entre otras. El estudio, basado en la monitorización de palabras clave concretas, reveló un aumento constante en los intentos de ataque, que crecieron un 38% desde el segundo trimestre de 2024 hasta el primero de 2025.

La telemetría de Kaspersky muestra una tendencia ascendente constante en el número de ataques que utilizan marcas relacionadas con niños y familias. Partiendo de apenas 89.000 ataques en el segundo trimestre de 2024, la cifra aumentó trimestre tras trimestre hasta alcanzar casi 123.000 en el primer trimestre de 2025. A lo largo del periodo analizado, Kaspersky detectó más de 432.000 intentos de ataque.

Entre las marcas más explotadas durante el periodo analizado se encuentran LEGO, Disney y Toca Boca, todas ampliamente reconocidas y de confianza tanto por niños como por padres. El contenido relacionado con LEGO representó la gran mayoría de los ataques, con más de 306.000 intentos, seguido de Disney (62.000) y Toca Boca (45.000). También se usaron como señuelo, aunque en menor medida, Patrulla Canina y Peppa Pig —con 12.500 y 4.900 intentos de ataque respectivamente—. Los ciberdelincuentes aprovechan la popularidad y familiaridad emocional de estas marcas para engañar a los usuarios y hacer que descarguen archivos maliciosos, muchas veces disfrazados de dibujos animados o juegos. Cuanto más popular es la marca, más atractiva resulta como gancho para los actores maliciosos.

El análisis de Kaspersky muestra que las amenazas más comunes contra niños y familias no siempre son las más evidentes. Durante el periodo analizado, casi 400.000 intentos de infección estuvieron relacionados con Downloaders —programas que pueden parecer inofensivos, pero que suelen usarse para instalar silenciosamente otras aplicaciones potencialmente peligrosas. Estos downloaders suelen estar disfrazados como juegos, videos o instaladores relacionados con marcas populares, lo que los hace especialmente efectivos para engañar a los usuarios.

Además, se registraron más de 7.800 casos relacionados con troyanos, capaces de robar datos sensibles, monitorizar la actividad o permitir el acceso remoto a los atacantes. Estos resultan especialmente peligrosos cuando se ocultan en archivos aparentemente inofensivos, como trucos o aplicaciones creadas por fans. Por su parte, el adware representó más de 6.400 intentos de ataque, apareciendo habitualmente como juegos vistosos o aplicaciones de video que saturan a los usuarios con anuncios no deseados, ralentizan los dispositivos y pueden abrir la puerta a amenazas adicionales.

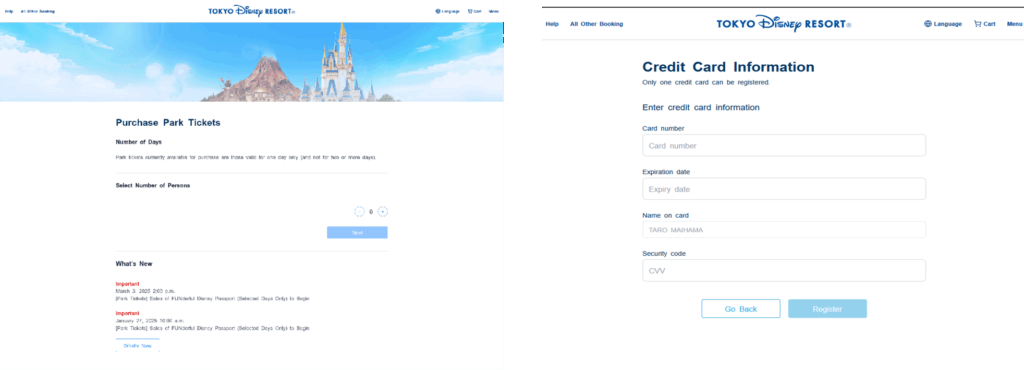

Como parte de la investigación, los analistas de Kaspersky identificaron múltiples sitios web de estafas y phishing que imitaban el diseño y la identidad visual de empresas orientadas a familias. Un ejemplo destacado fue una página de phishing diseñada para parecerse al sitio oficial de Tokyo Disney Resort. Estas estafas casi no pueden distinguirse de las páginas legítimas a primera vista, siendo la única diferencia la URL. El sitio fraudulento ofrecía a los usuarios la posibilidad de “comprar” entradas al parque, y les pedía introducir su información personal y de pago. Sin embargo, en lugar de asegurar un día mágico en el parque temático, las víctimas podían acabar con sus datos bancarios robados.

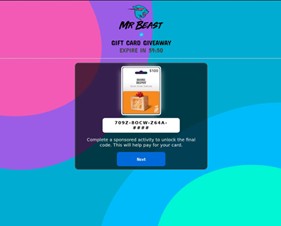

Otro descubrimiento realizado por los analistas de Kaspersky involucró estafas que se valían del nombre de MrBeast, un influencer de YouTube muy seguido por niños y adolescentes, conocido por regalar grandes premios como dispositivos electrónicos, dinero e incluso casas. Los ciberdelincuentes crearon páginas de phishing que prometían “regalos gratis de MrBeast”, incluidas tarjetas de regalo digitales para plataformas como Roblox, Xbox y PlayStation. El sitio pedía a los usuarios escoger su premio y completar una tarea aparentemente inofensiva para reclamarlo. Para aumentar la urgencia, se mostraba un temporizador que instaba a los visitantes a “completar una actividad patrocinada” dentro de un tiempo limitado para desbloquear el código de recompensa final.

“Los ciberdelincuentes son expertos en manipulación emocional —y no hay nada con mayor carga emocional que el contenido en el que confían y aman los niños. Al imitar marcas conocidas o influencers como MrBeast, los atacantes crean una sensación de familiaridad y emoción que hace que los usuarios bajen la guardia. Por eso es esencial que los padres estén informados y enseñen a sus hijos a sospechar de las ofertas que parecen demasiado buenas para ser verdad antes de hacer clic,” comenta Evgeny Kuskov, experto en seguridad de Kaspersky.