Nuevos datos del informe Kaspersky Exploits and Vulnerabilities in Q2 2025 muestran que más usuarios de Windows y Linux se han enfrentado a exploits de vulnerabilidades en la primera mitad de 2025 en comparación con 2024. El número total de brechas registradas en el mismo periodo, según cve.org, también ha crecido respecto a los periodos anteriores, con los atacantes utilizando activamente los exploits como herramienta para acceder a los sistemas de los usuarios.

Un exploit es un tipo de malware diseñado para aprovechar un fallo o vulnerabilidad existente en una aplicación o en un sistema operativo con el fin de obtener acceso no autorizado. La investigación de Kaspersky revela que la proporción de exploits dirigidos a vulnerabilidades críticas en sistemas operativos ha alcanzado el 64% en el segundo trimestre de 2025 (frente al 48% del primer trimestre). Les siguen las aplicaciones de terceros (29%) y los navegadores (7%).

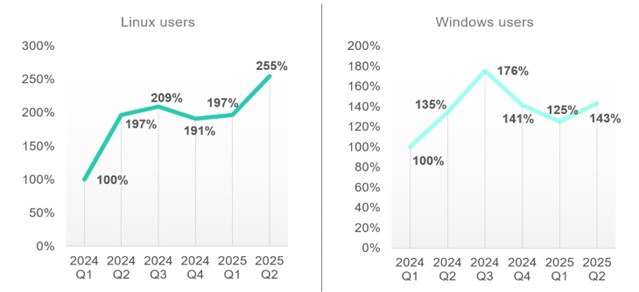

El número de usuarios de Linux expuestos a exploits ha seguido creciendo en 2025 en comparación con 2024. Solo en el segundo trimestre de este año, la proporción de afectados ha sido más de 50 puntos superior a la registrada en el mismo periodo del año anterior. Además, durante el primer trimestre de 2025 la cifra prácticamente se ha duplicado respecto a la de 2024.

En el caso de Windows, la tendencia también ha sido ascendente. En el primer trimestre de 2025, el porcentaje de usuarios que se han encontrado con exploits aumentó en 25 puntos frente al mismo periodo de 2024, mientras que en el segundo trimestre el crecimiento se situó en 8 puntos sobre la cifra del año anterior.

Entre las vulnerabilidades que se aprovechan en los ataques avanzados (APT, Advanced Persistent Threat) se incluyen tanto fallos de día cero (es decir, errores de software que los fabricantes aún no han detectado ni corregido) como debilidades ya conocidas para las que sí existen parches. Lo más habitual es que los atacantes recurran a estos fallos para conseguir acceso al sistema y aumentar sus privilegios dentro de él.

“Los ciberdelincuentes recurren cada vez más a métodos para escalar privilegios y aprovechar las debilidades de los sistemas digitales. A medida que el número de vulnerabilidades sigue aumentando, es fundamental priorizar el parcheo de las que sean conocidas y utilizar software capaz de mitigar las acciones posteriores a la explotación. Los CISOs deben contrarrestar las consecuencias buscando y neutralizando implantes de mando y control que los atacantes podrían utilizar en un sistema comprometido”, afirma Alexander Kolesnikov, experto en seguridad de Kaspersky.

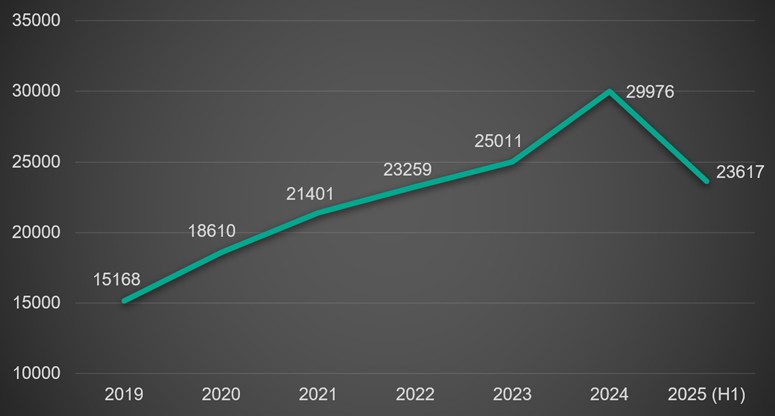

Según cve.org, tanto el número de vulnerabilidades críticas como el número total de CVE (Common Vulnerabilities and Exposures) registrados se han disparado en la primera mitad de 2025. A comienzos de 2024 se registraban en torno a 2.600 CVE al mes, una cifra que fue en aumento a lo largo del año. En comparación, en 2025 ya se superan los 4.000 CVE registrados mensualmente.

Para mantenerse protegidos en este escenario cambiante, Kaspersky recomienda a las organizaciones:

- Investigar los exploits de vulnerabilidades únicamente en entornos virtuales seguros.

- Garantizar la monitorización 24/7 de la infraestructura, con especial atención a las defensas perimetrales.

- Mantener un proceso sólido de gestión de parches mediante la instalación inmediata de actualizaciones de seguridad. Para configurarlo y automatizarlo, se recomienda usar Vulnerability Assessment and Patch Management y Kaspersky Vulnerability Data Feed.

- Desplegar soluciones fiables capaces de detectar y bloquear software malicioso en los dispositivos corporativos, junto con herramientas integrales que incluyan escenarios de respuesta a incidentes, programas de formación para empleados y una base de datos de ciberamenazas siempre actualizada.