Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha identificado la aparición de Hezi Rash, un nuevo actor de ciberamenazas con motivación ideológica y crecientes capacidades técnicas. Este grupo hacktivista de nacionalismo kurdo, fundado en 2023, ha incrementado rápidamente su actividad mediante una serie de ciberataques de denegación de servicio distribuido (DDoS) dirigidos contra países que considera hostiles hacia las comunidades kurdas o musulmanas.

¿Quién es Hezi Rash?

Hezi Rash, cuyo nombre significa “Fuerza Negra” en kurdo, se presenta como un colectivo digital que defiende a la sociedad kurda frente a las ciberamenazas. Su discurso combina nacionalismo, religión y activismo, y suele reaccionar ante provocaciones simbólicas. Un ejemplo reciente fue la aparición de una escena de anime japonés que mostraba una bandera kurda ardiendo, lo que provocó una oleada de ataques DDoS contra plataformas relacionadas con el anime en Japón.

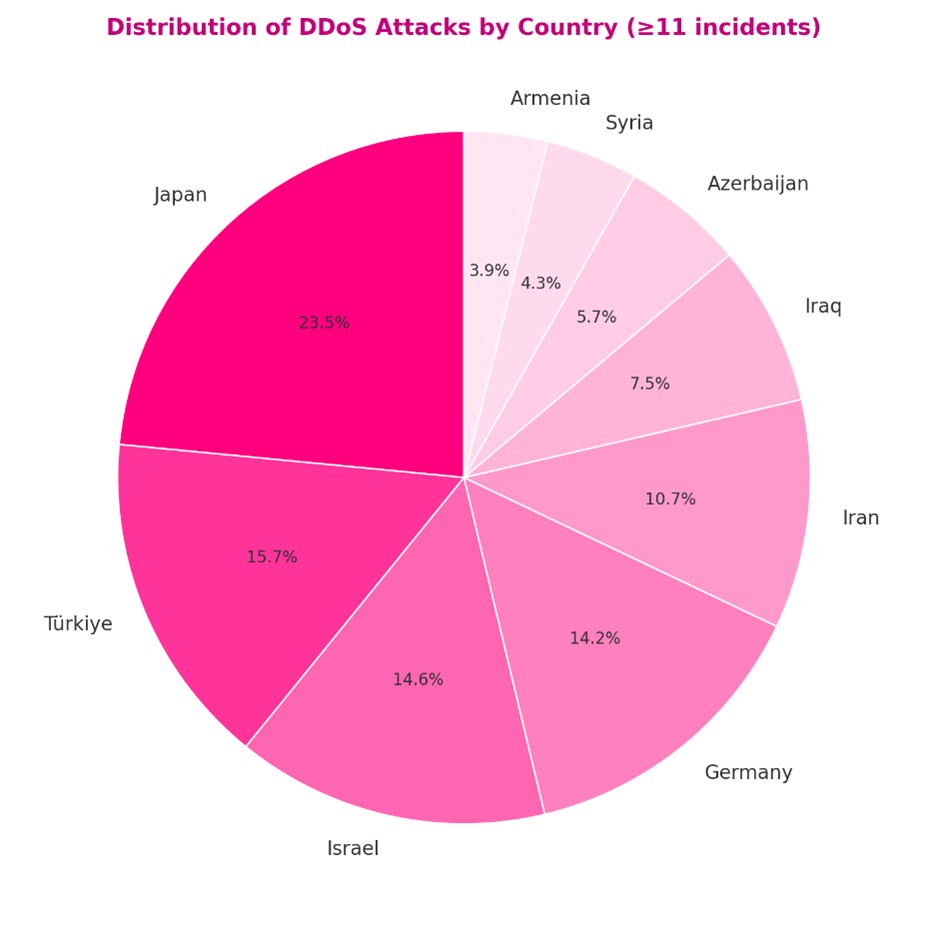

Los objetivos de sus ciberataques incluyen Japón, Turquía, Israel, Irán, Irak y Alemania, sin concentrarse en ningún sector específico. Sus campañas están motivadas por la ideología y responden a ofensas percibidas contra la identidad kurda o la dignidad musulmana.

Escala e impacto de los ciberataques

Entre agosto y octubre de 2025, el equipo de External Risk Management de Check Point Software atribuyó aproximadamente 350 ataques DDoS a Hezi Rash. Este incremento es notable frente a otros grupos hacktivistas de tamaño similar y sugiere que hay una estrategia de visibilidad y expansión.

El impacto de estos ciberataques se ha traducido principalmente en interrupciones temporales de sitios web. Los ciberataques responden al patrón habitual de este tipo de campañas: no buscan la robar datos ni aprovecharse de vulnerabilidades, sino causar la mayor disrupción posible.

Herramientas y alianzas

Hezi Rash no revela públicamente su infraestructura, pero el análisis de fuentes abiertas y las conexiones detectadas con otros grupos, indican que podría estar utilizando herramientas y servicios de actores maliciosos más consolidados, entre ellos:

- EliteStress, una plataforma de DDoS como servicio (DaaS) vinculada a Keymous+, considerado aliado.

- Killnet, un colectivo prorruso que proporciona infraestructura de botnets.

- Project DDoSia y Abyssal DDoS v3, kits asociados a los gupos NoName057(16) y Mr. Hamza, respectivamente.

Estas alianzas apuntan a que Hezi Rash opera dentro de un ecosistema colaborativo de hacktivismo, basado en la conveniencia mutua más que en una ideología compartida.

Presencia digital y distribución geográfica de sus ciberataques

El grupo mantiene una presencia activa en Telegram, TikTok, YouTube y X (anteriormente Twitter). Su web y canales oficiales funcionan como centros de propaganda y coordinación.

El análisis de los datos revela una alta concentración de ataques en Japón, lo que resulta especialmente llamativo dada la ausencia de tensiones geopolíticas entre el país y las comunidades kurdas, subrayando así el carácter simbólico de sus campañas.

Recomendaciones

Para mitigar los riesgos derivados de Hezi Rash y otros grupos similares, Check Point Research recomienda a las empresas:

- Usar servicios de mitigación DDoS (por ejemplo, AWS Shield).

- Limitar las solicitudes HTTP a los puntos de acceso sensibles.

- Implementar páginas de validación WAF para filtrar el tráfico automatizado.

- Reducir los tiempos de conexión y limitar las conexiones simultáneas por IP.

- Bloquear el tráfico procedente de navegadores o scripts no legítimos

- Aplicar bloqueos geográficos al tráfico procedente de regiones no relevantes para la actividad empresarial.

- Monitorizar picos de tráfico desde IP residenciales, que pueden indicar ataques coordinados por voluntarios.

Hezi Rash ejemplifica el nuevo modelo de hacktivismo: grupos impulsados por ideología, con capacidades técnicas en aumento y redes de colaboración en expansión. Aunque sus ciberataques aún no alcanzan la complejidad de los grandes grupos de ciberdelincuentes, su rápido crecimiento y alianzas estratégicas justifican una vigilancia constante.