Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd., empresa global en soluciones de ciberseguridad, ha detectado una sofisticada campaña de phishing que aprovecha funcionalidades legítimas de Google Cloud Application Integration para distribuir correos electrónicos maliciosos que aparentan ser notificaciones corporativas auténticas generadas por Google.

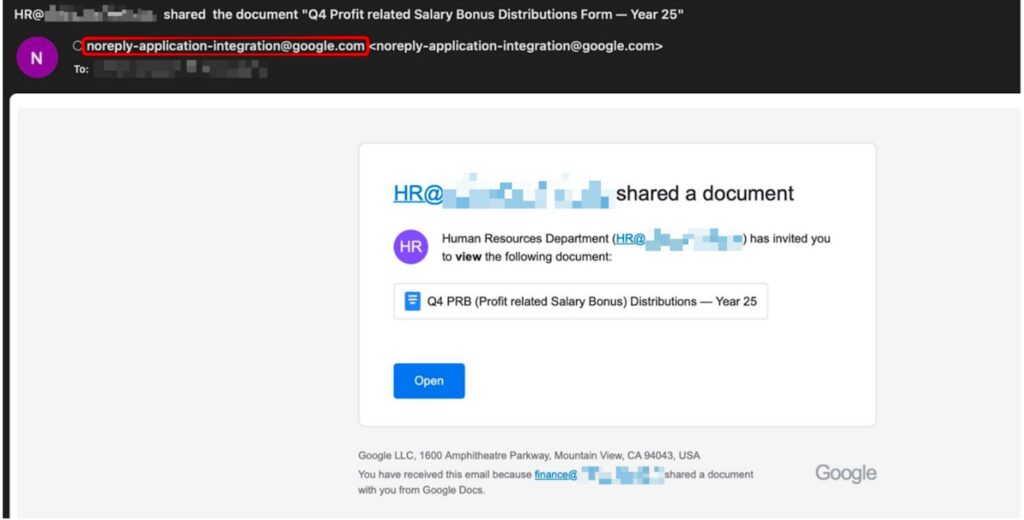

Durante los últimos 14 días, los investigadores han identificado el envío de más de 9.000 correos de phishing, dirigidos a alrededor de 3.200 organizaciones, todos ellos remitidos desde la dirección legítima [email protected]. El uso de infraestructura oficial de Google permitió a los atacantes aumentar significativamente la tasa de entrega de los mensajes y reducir la probabilidad de detección por parte de los filtros de seguridad tradicionales.

Método de ataque: notificaciones empresariales como señuelo

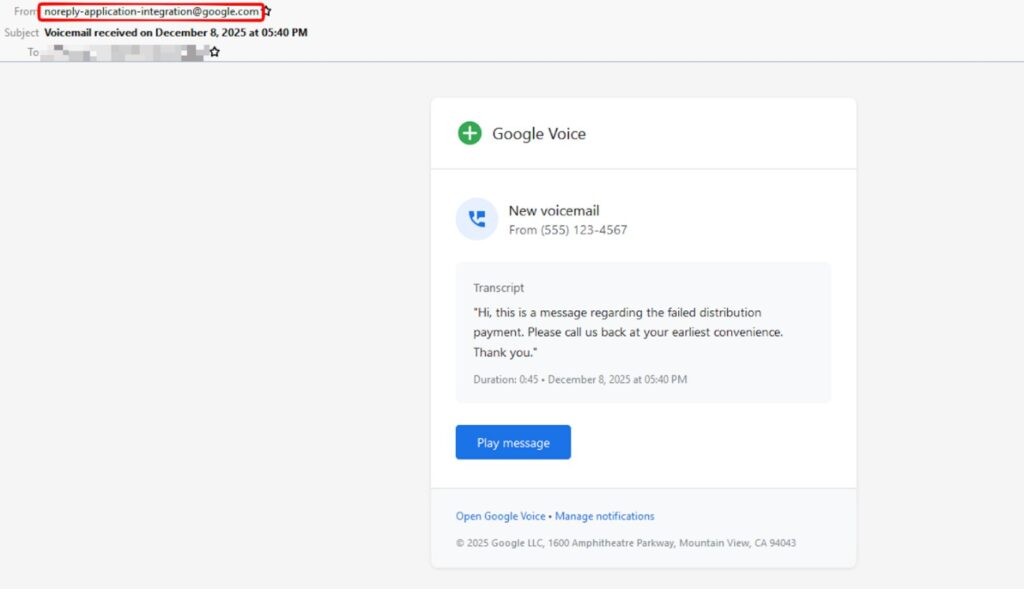

Los correos electrónicos analizados imitaban con gran precisión el estilo, el formato y el lenguaje de las notificaciones habituales de Google, incluyendo alertas de buzón de voz y avisos sobre acceso a documentos compartidos o solicitudes de permisos. Este enfoque resulta especialmente efectivo en entornos corporativos donde el uso de flujos de trabajo automatizados y plataformas colaborativas es constante.

Según el análisis de Check Point Research, la campaña no se basa en una brecha de seguridad en la infraestructura de Google, sino en el uso indebido de una funcionalidad legítima de automatización, diseñada originalmente para el envío de notificaciones y la integración de sistemas empresariales.

Redirecciones en varias fases para el robo de credenciales

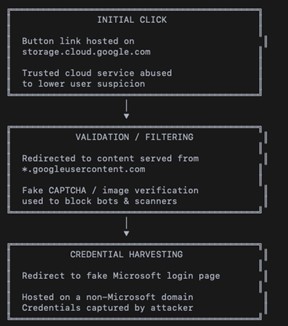

El ataque emplea un flujo de redirección en múltiples etapas cuidadosamente diseñado para generar confianza y eludir los controles de seguridad. En primer lugar, las víctimas son dirigidas a enlaces alojados en servicios legítimos de Google Cloud, lo que reduce las sospechas iniciales. Posteriormente, el proceso incluye una falsa verificación tipo CAPTCHA destinada a bloquear herramientas automáticas de análisis. Finalmente, los usuarios son redirigidos a una página falsa de inicio de sesión de Microsoft, alojada en un dominio externo, donde se produce el robo de credenciales.

Este enfoque combina infraestructura confiable, interacción humana y suplantación de marca para maximizar la efectividad del ataque y retrasar su detección.

Sectores y regiones más afectados

La campaña se dirigió principalmente a organizaciones de manufactura e industria, tecnología y SaaS, y finanzas, banca y seguros, sectores que dependen en gran medida de notificaciones automatizadas, documentos compartidos y flujos de permisos. Geográficamente, la mayor parte de las organizaciones afectadas se localizan en Estados Unidos, seguidas de Asia-Pacífico y Europa, con actividad adicional detectada en Latinoamérica, Oriente Medio y África.

“Hemos bloqueado varias campañas de phishing relacionadas con el uso indebido de una funcionalidad de notificaciones por correo electrónico dentro de Google Cloud Application Integration. Esta actividad se debió al abuso de una herramienta de automatización de flujos de trabajo, y no a un compromiso de la infraestructura de Google. Aunque hemos implementado protecciones específicas frente a este ataque, recomendamos mantener la cautela ante intentos de suplantación de marcas de confianza”, señalan desde Google.

Recomendaciones de seguridad

Desde Check Point Research recomiendan extremar la precaución incluso ante correos electrónicos que procedan de dominios y servicios aparentemente legítimos. Entre las principales medidas de protección destacan:

- Verificar siempre el contexto y la urgencia de las notificaciones recibidas

- Desconfiar de enlaces que soliciten credenciales, aunque provengan de servicios conocidos

- Implementar soluciones de seguridad capaces de analizar el comportamiento de los enlaces y las cadenas de redirección

- Reforzar la concienciación de los empleados sobre nuevas técnicas de phishing basadas en servicios cloud legítimos

Esta campaña pone de relieve cómo el abuso de herramientas de automatización en la nube puede permitir ataques de phishing a gran escala sin recurrir a técnicas tradicionales de falsificación, reforzando la necesidad de una vigilancia constante y de enfoques de seguridad más avanzados y contextuales.

“Este caso demuestra cómo los ciberdelincuentes están dejando atrás las técnicas clásicas de suplantación para apoyarse en servicios cloud legítimos, que ya cuentan con la confianza implícita de los usuarios y de los sistemas de seguridad. Cuando un correo procede de una infraestructura aparentemente intachable, la barrera psicológica y técnica para el phishing se reduce drásticamente”, concluye Gabriela Zornoza, especialista en TI y Cloud en Check Point Software.