Avanan, una empresa de Check Point Software, ha descubierto y bloqueado un ciberataque que suplantó al director financiero de una importante organización deportiva para obtener beneficios económicos

Los investigadores de Avanan ofrecen varios consejos de ciberseguridad para protegerse de los ataques BEC

Avanan, una empresade Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha descubierto y bloqueado un ciberataque que suplantó al director financiero de una importante organización deportiva para obtener beneficios económicos. Los atacantes intentaron engañar a un empleado de finanzas de nivel inferior para que enviara fondos a una supuesta compañía de seguros.

La técnica de ciberataque utilizada se conoce como ataque Business Email Compromise (BEC), en el que los ciberdelincuentes se hacen pasar por supervisores de la empresa para obtener beneficios económicos. Los investigadores de Avanan advierten que estos ciberataques están en aumento, aprovechando la voluntad de las personas de hacer un buen trabajo para su jefe.

Es correcto suponer que el objetivo del ataque tenía una motivación económica. Se conoce poca información sobre los ciberdelincuentes, salvo que han actuado en más de una ocasión.

Metodología del ataque

El tipo de ciberataque utilizado es lo que se conoce como un ataque de compromiso de correo electrónico empresarial (BEC). La metodología en este caso fue la siguiente:

- El ciberdelincuente crea primero una cuenta falsa del director financiero de la empresa.

- Encuentra la dirección de correo electrónico legítima de alguien del equipo financiero.

- Redacta un email que parece haber sido reenviado por el CFO, con instrucciones adjuntas para la transferencia.

- El director financiero pide al empleado que transfiera el dinero al instante.

- Si el empleado pica, la cantidad irá a parar a la cuenta de los atacantes.

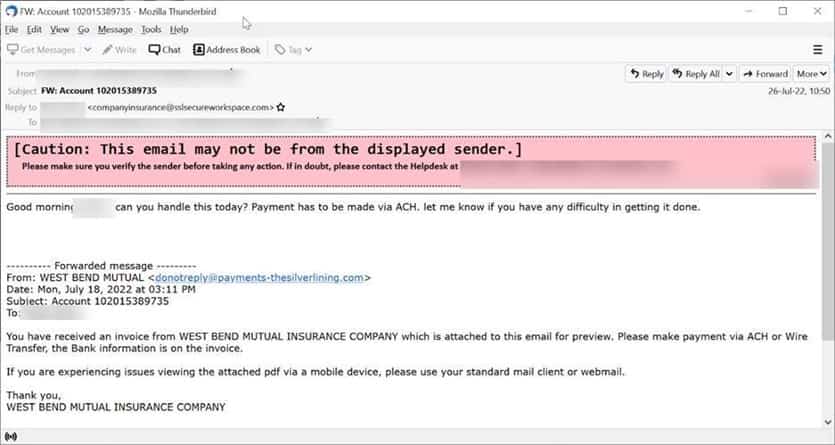

Ejemplo de correo electrónico nº 1.

El director financiero pide al destinatario del correo electrónico que realice el pago a una compañía de seguros legítima, West Bend Mutual. Aún más inteligente es el hecho de que la URL en la dirección «from» está tomada de su eslogan. Sin embargo, está claro que se trata de una falsificación, ya que la dirección «reply-to» de la parte superior difiere de la dirección de email de la compañía. Se ha observado que el banner que muestra el email no era del remitente mostrado. Esto fue añadido por el Office 365 genérico del cliente, no por Proofpoint. Es lo único que alertó al usuario final de que algo iba mal.

Ejemplo de correo electrónico nº 2.

Este es un correo electrónico casi idéntico que ha afectado a otra compañía. De hecho, se han visto docenas de este tipo de ataques. Hay dos diferencias: No hay un banner externo que alerte al usuario final del peligro potencial y el email «Get in touch» en la parte inferior deletrea Silver Lining como Silver Linning.

“Hemos descubierto un ataque que suplanta al director financiero de una importante organización deportiva. El suplantado pide a un empleado de finanzas de nivel inferior que envíe una transferencia bancaria a lo que parece ser una compañía de seguros. En lugar de eso, iba directamente al ciberdelincuente. En este caso, pudimos bloquear con éxito la amenaza. Estos ataques de «compromiso del correo electrónico empresarial» son increíblemente populares, difíciles de detener y complicados de identificar. Los usuarios finales deben tener siempre mucha precaución antes de pagar las facturas. Es mejor confirmarlo directamente con el director financiero antes de efectuar el desembolso”, explica Jeremy Fuchs, portavoz de Avanan Research, empresa de Check Point Software. “Recomiendo encarecidamente a las personas que apliquen una seguridad avanzada del correo electrónico que se base en más de un factor para determinar si es malicioso o no. Hay que leer todo el email antes de actuar, buscando cualquier discrepancia o rareza”.

Consejos de ciberseguridad

- Comprobar siempre las direcciones de respuesta para asegurarse de que coinciden.

- Si alguna vez no se está seguro de un correo electrónico, hay que preguntar al remitente original.

- Se debe animar a los usuarios a preguntar al departamento financiero antes de actuar con respecto a las facturas.

- Hay que leer todo el correo electrónico y comprobar si hay incoherencias, faltas de ortografía o discrepancias.

- Si se utilizan banners, no se debe bombardear a los usuarios finales con ellos; sólo hay que utilizarlos en momentos críticos para que los destinatarios los tomen en serio.