Zscaler, Inc., empresa de seguridad en la nube, ha publicado el Informe de riesgos de VPN 2025 de Zscaler ThreatLabz, encargado por Cybersecurity Insiders. El informe resalta los desafíos de seguridad, experiencia del usuario y operación que presentan los servicios VPN, basado en una encuesta a más de 600 profesionales de TI y seguridad. El resultado es contundente: mantener la seguridad y el cumplimiento es el mayor reto (56%) para las empresas que utilizan VPN.

A su vez, los riesgos de ataques a la cadena de suministro y ransomware preocupan a estas compañías, con un 92% de encuestados temiendo que las vulnerabilidades persistentes en las VPN resulten en ataques de ransomware. Esto ha provocado un cambio drástico en la percepción empresarial sobre las VPN, con un 65% de empresas planeando reemplazarlas en el próximo año, y un 81% adoptando una estrategia de zero trust.

Las VPN, diseñadas originalmente para el acceso remoto, se han convertido en un riesgo para las redes corporativas, exponiendo activos de TI y datos sensibles debido a accesos sobreprivilegiados, vulnerabilidades y una superficie de ataque creciente. Las VPN, tanto físicas como virtuales, contradicen los principios de zero trust, ya que permiten el acceso de usuarios remotos y atacantes a la red. Además, afectan la eficiencia operativa con un rendimiento lento, desconexiones frecuentes y mantenimiento complejo, lo que sobrecarga a los equipos de TI y reduce la productividad. El informe busca arrojar luz sobre estos problemas con información confiable del sector, proporcionando orientación para un acceso seguro en entornos laborales híbridos.

Preocupaciones sobre seguridad y usabilidad

Los riesgos de seguridad y cumplimiento encabezaron los desafíos de las VPN (54%), evidenciando la creciente preocupación por la ineficacia de esta solución frente a amenazas cibernéticas actuales. Los ciberdelincuentes ahora usan IA para identificar vulnerabilidades, utilizando modelos GPT para consultar sobre CVEs de productos VPN en uso. Lo que antes tomaba semanas o meses, ahora se logra en minutos.

Recientemente, un grupo de ciberespionaje extranjero explotó vulnerabilidades en una VPN popular, accediendo ilegalmente a redes corporativas. Este y otros incidentes recientes refuerzan que las vulnerabilidades en VPN siguen siendo objetivos clave, subrayando la necesidad urgente de adoptar una arquitectura de zero trust. Un sorprendente 92% de los encuestados manifestó preocupación por ser objetivo de ataques de ransomware debido a VPN sin parches.

“Los atacantes aprovecharán cada vez más la IA para realizar reconocimiento automatizado, la difusión inteligente de contraseñas y desarrollo rápido de exploits. Para abordar estos riesgos, las empresas deben adoptar una estrategia de zero trust en todas partes. Este enfoque elimina la necesidad de activos expuestos a internet como las VPN, reduciendo drásticamente la superficie de ataque e impacto de las brechas”, apunta Pablo Vera, vicepresidente regional de Iberia en Zscaler.

El aumento de vulnerabilidades críticas escaneables en VPN

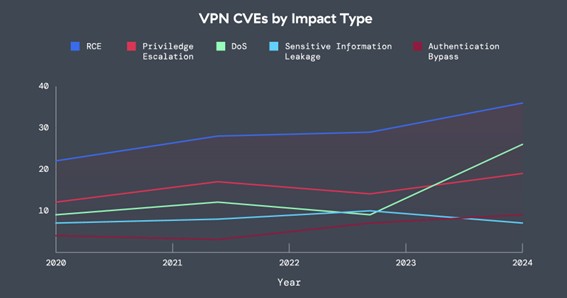

ThreatLabz también analizó las vulnerabilidades y exposiciones comunes (CVEs) de VPN entre 2020 y 2025. La divulgación rápida y el parcheado de vulnerabilidades es positivo para mejorar la ciberhigiene y responder a nuevos vectores de ataque. Ningún software está exento de vulnerabilidades.

Durante el período analizado, las CVE de VPN crecieron un 82,5%. En el último año, alrededor del 60% tuvo una puntuación CVSS alta o crítica. Las vulnerabilidades que permiten RCE fueron las más comunes, ya que permiten a los atacantes ejecutar código arbitrario en los sistemas afectados.

Invasores no invitados

Las VPN otorgan acceso amplio tras la autenticación, incluyendo a contratistas, socios externos y proveedores. Los atacantes pueden explotar credenciales robadas, errores de configuración y vulnerabilidades sin parchear para comprometer estas conexiones. Actualmente, el 93% de las empresas teme vulnerabilidades de puertas traseras por accesos de terceros. En febrero de 2024, una empresa financiera sufrió una brecha de datos que expuso la información personal de casi 20.000 clientes debido a vulnerabilidades en su VPN.

Bienvenido zero trust en todas partes

Vendedores tradicionales intentan adaptarse alojando VPN en la nube bajo el nombre de zero trust. Sin embargo, una VPN en la nube sigue siendo una VPN y no cumple con los principios reales de zero trust. Se ha observado un gran aumento en el escaneo de direcciones IP de VPN públicas, lo que sugiere preparativos para explotar vulnerabilidades aún no divulgadas.

La arquitectura zero trust está reemplazando rápidamente a las herramientas de seguridad heredadas, gracias a sus beneficios comprobados. El 81% de las compañías planea adoptarla en el próximo año, asegurando así seguridad resiliente:

- Minimiza la superficie de ataque: sustituye el acceso basado en red por políticas zero trust basadas en identidad.

- Bloquea amenazas: impide compromisos iniciales mediante autenticación sólida y acceso de privilegios mínimos.

- Previene el movimiento lateral: usa segmentación zero trust para contener amenazas.

- Mejora la seguridad de los datos: aplica políticas contextuales e integradas de zero trust.

- Simplifica operaciones: sustituye VPN por seguridad impulsada por IA, monitorización continua y aplicación automatizada de políticas.

Adoptar estas prácticas permite reemplazar los riesgos de seguridad de las VPN por un marco sólido de zero trust, habilitando verificación continua, acceso con privilegios mínimos y prevención proactiva de amenazas.

El informe de riesgos de VPN 2025 de Zscaler ThreatLabz con Cibersecutity Insiders proporciona más información y mejores prácticas para ayudar a las organizaciones a prevenir ataques y ransomware.