El actor de amenazas TA542 ha retomado con fuerza su distribución del malware Emotet a través del correo electrónico

Convirtiéndose así en el grupo de ciberdelincuentes predominante del panorama de amenazas por volumen de mensajes que haya registrado Proofpoint. Según los investigadores de la compañía de ciberseguridad y cumplimiento normativo, si bien es habitual que haya ciertos descansos de campañas de Emotet a lo largo del año, nunca antes se había visto un periodo de inactividad tan prolongado: la última vez que se había detectado al TA542 fue el pasado 7 de febrero y su regreso, el 17 julio.

A pesar de este largo descanso, Emotet sigue siendo una de las amenazas más peligrosas en la actualidad, y con una frecuencia de mensajes a la que pocos ciberdelincuentes se acercan. El TA542 se dirige normalmente a todo tipo de sectores y su volumen de correos ahora es aproximadamente el mismo que antes. En Proofpoint han llegado a bloquear cientos de miles de mensajes maliciosos, llegando incluso a veces a contabilizarse cerca de un millón en la primera jornada de las campañas individuales del grupo.

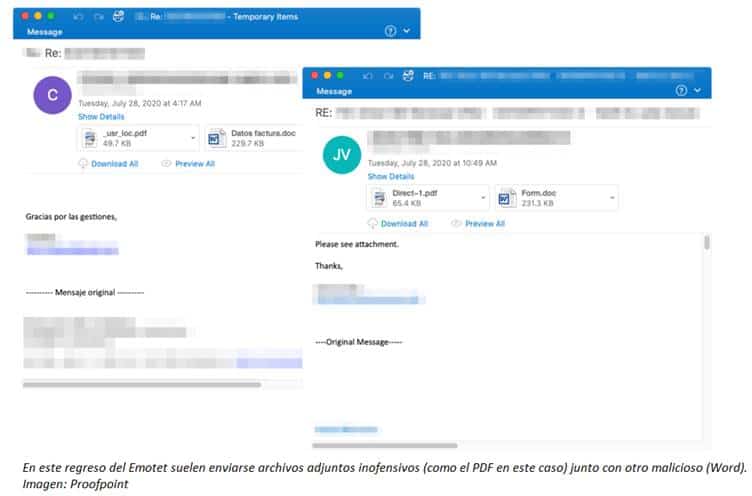

Para sorpresa de los expertos en ciberseguridad, tampoco hay apenas cambios en las tácticas o herramientas que utiliza el TA542, teniendo en cuenta esta pausa tan larga, aunque sí algunas innovaciones. Entre los avances más significativos están, por un lado, la distribución del asociado Qbot “partner01” como carga útil principal entregada por Emotet en lugar de The Trick, así como el envío de archivos adjuntos inofensivos junto con otros maliciosos.

Al igual que hacía antes, el grupo TA542 continúa utilizando documentos adjuntos en Word, PDF y URLs enlazando a archivos en Word, así como mensajes muy localizados en distintos idiomas, con simples llamadas a la acción y señuelos más bien genéricos, como el empleado “nota fiscal” en mensajes en español, o asuntos de actualidad referentes a la Covid-19. A la lista de países o regiones que ya venía siendo objetivo del TA542 (Alemania, América Latina, Austria, Canadá, España, Estados Unidos, Italia, Japón, Noruega, Países Bajos, Reino Unido, Suiza y Vietnam), se suman otros como Indonesia, Filipinas, India, Indonesia y Suecia.

Otra característica es que buena parte de los emails con Emotet responde a alguna conversación previa a través de esta misma vía, por lo que el asunto empieza con «Re:» o «RE:» y, a continuación, el tema del correo robado. Aunque las campañas de Emotet se envían normalmente de lunes a viernes, en esta ocasión hubo algunas excepciones, concretamente, el TA542 no mandó emails maliciosos el viernes, 24 de junio; lunes, 3 de agosto; martes, 4 de agosto; ni tampoco entre 17 de julio ni el 18 de agosto. Antes de la reaparición de Emotet, se dieron señales de que esto sucedería. Investigadores de Proofpoint ya detectaron el 14 de julio correos electrónicos con antiguas URLs de Emotet cuyo remitente procedía de numerosas IP, como si se hubiesen reactivado múltiples bots Emotet. Con todo, e independientemente de que los señuelos, mecanismos de entrega u objetivos geográficos sean similares a los que se habían observado en un pasado o cambien ahora, lo que sí destacan en Proofpoint es que Emotet no ha perdido potencia como amenaza altamente dañina.