El equipo de investigadores de Proofpoint ha analizado el regreso de una variante del malware bancario ZLoader

Esta variante del malware, después de desaparecer a principios de 2018, se ha convertido en una de las amenazas más destacadas del panorama de ciberataques desde diciembre de 2019 con al menos una campaña por email al día. Entre los cebos utilizados en estos ataques aparecen temas relacionados con el Covid-19, como consejos para prevenir estafas o información sobre pruebas médicas, además de otros asuntos como envíos de facturas.

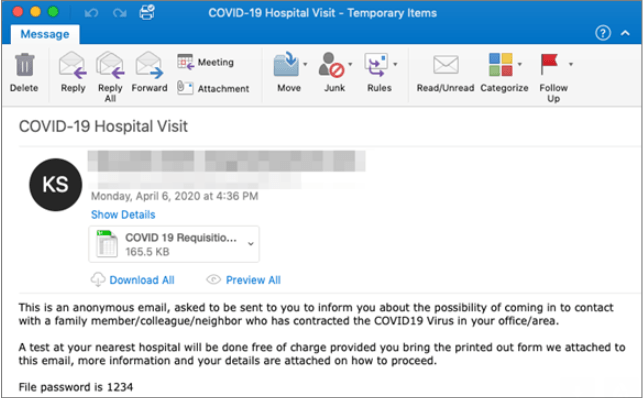

Tal y como se muestra en la imagen, en una de las campañas del ZLoader, detectada el pasado 4 de abril, se informaba a la víctima de la posibilidad de haber estado en contacto con un familiar, amigo o vecino con coronavirus y, a través de un archivo adjunto malicioso, se le ofrecían supuestamente más detalles para poder realizarse gratuitamente un test médico en su hospital más cercano.

Desde Proofpoint comentan que, tras casi dos años desde la última actividad del ZLoader, comenzaron a observar campañas que utilizaban un nuevo malware bancario con una funcionalidad y un tráfico de red similares a los de entonces. Sin embargo, durante al análisis, comprobaron que faltaban algunas de las características más avanzadas del ZLoader original, por lo que el nuevo malware no sería una continuación de la cepa de 2018, sino probablemente la bifurcación de una versión anterior.

El malware ZLoader apareció por primera vez en 2006 como una variante del troyano bancario Zeus. Se sirve de ataques de webinject para robar credenciales y otros datos privados de usuarios pertenecientes a las entidades financieras objetivo. También puede hacerse con contraseñas y cookies almacenadas en los navegadores web de las víctimas. Con toda esta información sustraída, el ZLoader podría usar el cliente de computación virtual en red (VNC) para permitir a los ciberdelincuentes conectarse al sistema de la víctima y realizar así transacciones fraudulentas desde un dispositivo legítimo.

Sobre el resurgimiento del ZLoader, la directora sénior de Investigación y Detección de Amenazas de Proofpoint, Sherrod DeGrippo, explica que «a menudo las amenazas no desaparecen, sino que regresan más tarde con variantes como así ha sido en el caso del malware ZLoader, que en su día tuvo que ser lo suficientemente efectivo como para que los ciberdelincuentes hayan considerado reutilizarlo de nuevo». Aun así lo más sorprendente, según DeGrippo, es que «en estos cinco meses la variante del ZLoader ha estado en desarrollo activo con más de 25 versiones, casi a una o dos distintas por semana, por lo que se prevé que sea una amenaza activa a corto y medio plazo».

El malware ZLoader emplea varios mecanismos para obstaculizar su detección y revertir ingeniería, como códigos basura, ofuscaciones de constantes, hashing de las funciones de Windows API, encriptados de cadenas y listas negras basadas en el enfoque de comando y control. Algunas de las campañas analizadas desde enero por Proofpoint, entre las que se cuenta más de un centenar, tenían como destinatario a usuarios en Estados Unidos, Canadá, Alemania, Polonia y Australia.