Las vulnerabilidades de software son el cuento de nunca acabar. El número de sistemas que están abiertos a internet sin haber solventado estas vulnerabilidades es alarmante.

Recientemente, investigadores de Barracuda Networks analizaron datos de los atacantes bloqueados por los sistemas en los últimos dos meses y encontraron cientos de miles de ciberataques programados al día; llegando a millones en momentos concretos. De la misma forma, también encontraron miles de ataques al día hacia las vulnerabilidades de Microsoft y VMware recientemente parcheadas.

Amenaza destacada

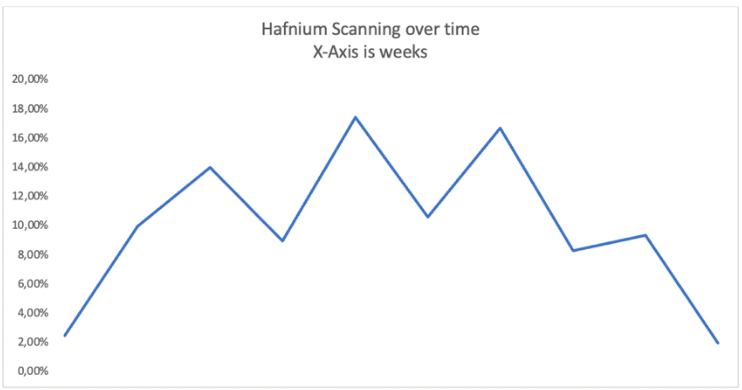

La brecha de Microsoft, también conocida como Hafnium, se descubrió por primera vez en marzo de 2021. Esta vulnerabilidad, identificada en CVE-2021-26855 es una vulnerabilidad de tipo “suplantación de solicitud desde el servidor” (o SSRF por sus siglas en inglés “server-side request forgery”) en Microsoft Exchange. Esta permite al atacante mandar peticiones arbitrarias e identificarse como el servidor de Exchange. Basándonos en la información disponible públicamente, la vulnerabilidad CVE-2021-26855 se utiliza para identificar sistemas frágiles y las brechas restantes parecen estar encadenadas con esta vulnerabilidad para obtener acceso y realizar una mayor explotación, incluida la colocación de “web shells” en los sistemas explotados.

En marzo, aumentaron los sondeos de las vulnerabilidades.

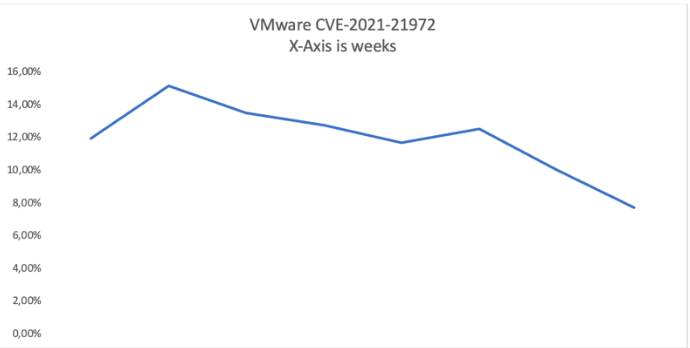

En el caso de VMware, se identificaron las vulnerabilidades CVE-2021- 21972 y CVE-2021-21973 el 24 de febrero de 2021. También se han visto pruebas periódicas para CVE-2021-21972 con regularidad, con cierta desaceleración en el escaneo. Dicho esto, se espera ver un aumento de los mismos a medida que los atacantes recorren la lista de vulnerabilidades conocidas de alto impacto.

Estos datos demuestran que las vulnerabilidades de software, especialmente las más graves siguen siendo analizadas y explotadas por un tiempo después de la realización de parches y mitigaciones.

Ataques entre semana para no levantar sospechas

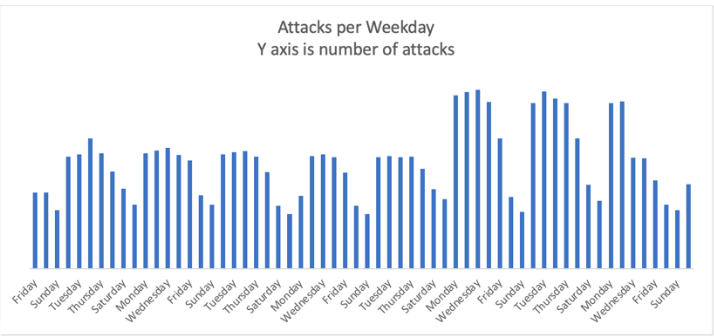

A la hora de analizar los ataques, también se han identificado patrones. Al principio se observó que los bots seguían el curso de un día laborable para realizar los ataques, y actualmente ese patrón se ha mantenido estable también durante la semana. Estos datos demuestran que la mayoría de los atacantes se toman el fin de semana libre, incluso cuando activan tareas automatizadas. Esto es así porque es mas fácil ocultarse entre la multitud cuando llevas a cabo este tipo de actividades, en lugar de hacer saltar las alarmas atacando a los sistemas inactivos al final de la semana.

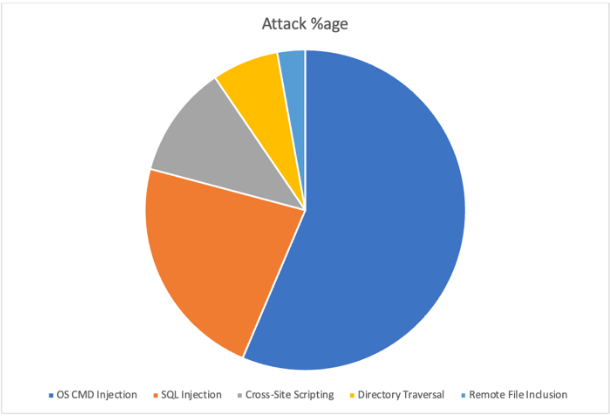

El estudio también analizó cuántos de los ataques que se realizan son ataques comunes. Estos incluyen intentos de reconocimiento/fuzzing y ataques contra vulnerabilidades de aplicaciones (WordPress fue el más popular). Por lo general, esperaríamos ver muchos ataques de inyección de SQL, seguidos de ataques de inyección de comandos y luego cualquier otro tipo de ataque. Sin embargo, esta vez, la inyección de comandos fue, con mucha diferencia, el líder, y el reporte señala muchos intentos de este estilo en Windows.

Estos ataques alcanzaron su punto máximo durante dos semanas en junio y luego volvieron a los niveles normales de tráfico. Los ataques restantes se encontraban más o menos en los niveles esperados, sin patrones de ataque específicos que se pudieran asignar en las diferentes categorías.

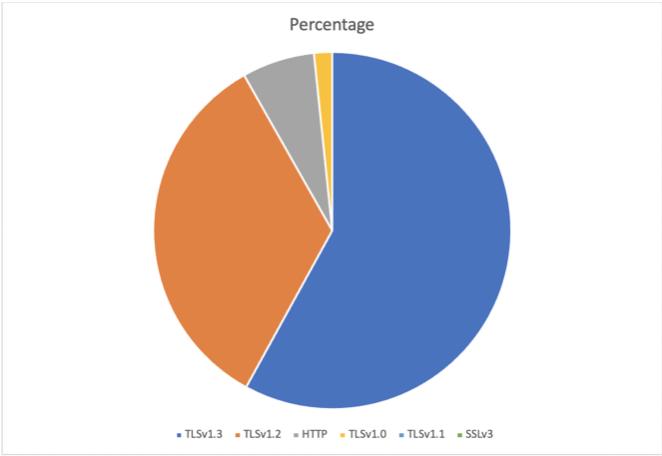

Finalmente, se analizaron los niveles de tráfico HTTPS y las versiones de los protocolos que se utilizaron. Es muy importante activar el HTTPS (Protocolo seguro de transferencia de hipertexto) y comprobar que la configuración está actualizada a los últimos protocolos. En nuestras implementaciones mundiales de Barracuda WAF-as-a-Service, facilitamos la activación de HTTPS (con la integración de Lets Encrypt) y la fácil configuración de protocolos y servicios seguros.

En lo que respecta al tráfico de las implementaciones en todo el mundo, el último TLS1.3 es el líder indiscutible, seguido de TLS1.2. Esta es una buena noticia, dado que estos son los protocolos más seguros. Es cierto que algunas implementaciones todavía usan HTTP simple, pero la parte más interesante es que el tráfico HTTP simple es mayor en volumen que los protocolos SSL / TLS más antiguos e inseguros.

Cómo protegerse contra ataques a vulnerabilidades de software

Cuando se trata de protegerse contra ataques automatizados que buscan aprovechar las vulnerabilidades de software conocidas, los defensores pueden verse abrumados debido a la cantidad de soluciones necesarias. La buena noticia es que estas soluciones se están consolidando en soluciones WAF/WAF-as-a-Service, también conocidas como servicios de protección de aplicaciones web y API (WAAP).

Como ha declarado Gartner en el WAF Magic Quadrant de 2020: “Gartner define los servicios WAAP como la evolución de los servicios WAF en la nube. Los servicios WAAP combinan la implementación de WAF como servicio en la nube, la mitigación de bots, la protección DDoS y la seguridad API, con un modelo de suscripción «.

Las organizaciones deben buscar una solución WAF-as-a-Service o WAAP que incluya mitigación de bots, protección DDoS, seguridad API y protección de relleno de credenciales, y asegurarse de que esté configurada correctamente.