Los datos robados incluyen contraseñas, carteras de bitcoins, perfiles VPN e información de hasta 22 navegadores diferentes.

Los gamers están en el punto de mira de los cibercriminales como objetivos con los que monitorizar el robo de información y de credenciales de juegos online. SophosLabs Uncut ha hecho público en su último informe, “Baldr vs The World”, los resultados de la investigación llevada a cabo sobre una familia de malware denominada Baldr, que fue detectada por primera vez en enero de 2019 en el dark market, como se denomina el mercado negro en Internet. Desde que fuese descubierto, SophosLabs inició una extensa investigación infiltrándose en la Deep Web para rastrear la actividad de los cibercriminales y deconstruir el funcionamiento y el uso de este malware de alcance mundial.

La investigación ha revelado que esta familia de malware se ofrecía a la venta en foros rusos de la Deep Web relacionados con delitos cibernéticos y que eran comprados por los ciberdelincuentes más inexpertos que los distribuían ofreciéndolos como herramientas que permitían obtener ventajas en juegos online. Baldr está diseñado para robar contraseñas e información en cuestión de segundos y desde finales de enero de 2019, se calcula que se han podido vender alrededor de 200 licencias para utilizar Baldr y dirigir ciberataques contra gamers. A pesar del acelerado aumento inicial del malware, el enfrentamiento entre el desarrollador del malware y su principal distribuidor han provocado su caída. Sin embargo, el malware sigue funcionando y desde SophosLabs no descartan su reaparición bajo otro nombre.

La familia de malware Baldr incluye un troyano que se ofrecía como una herramienta para conseguir ventajas en diferentes juegos online como Counter-Strike o Apex Legends. A través de vídeos de Youtube, archivos comrpimidos .ace o documentos Office alojados para su descarga, se buscaba atraer a potenciales víctimas gamers que descargaban la herramienta que contenía oculto el troyano Baldr. Una vez descargado, el troyano recopilaba en tan solo 30 segundos toda la información y las credenciales consideradas de valor que eran recopiladas tanto por el creador del malware como por su distribuidor.

Una vez descargado, Baldr necesita tan sólo entre 15 y 30 segundos para ejecutarse y robar toda la información que pueda ser valiosa en el menor tiempo posible. A diferencia de otros malware dedicados a la recopilación de datos, Baldr no necesita instalar un programa que almacene credenciales. En cuestión de segundos, el troyano accede la información del dispositivo y de localización, carteras de bitcoins, perfiles VPN, clientes FTP y es capaz de reunir las contraseñas y las cookies almacenadas en hasta 22 navegadores diferentes.

Las víctimas de Baldr están expuestas al robo de identidad o al fraude en tarjetas de crédito, además del robo de credenciales en todo tipo de servicios utilizados a menudo por cualquier usuario: redes sociales, almacenamiento de archivos, streaming, tiendas online y, sobre todo, servicios de juegos online.

De entre todas las credenciales robadas, la investigación desvela que los dominios de email en los que es más frecuente el robo por parte de los ataques Baldr son Gmail.com, Hotmail.com y yahoo.com. Por su parte, los servicios donde más contraseñas fueron robadas son Google, Facebook, Live y Amazon, además de servicios de juegos online y plataformas relacionadas. Las víctimas de Baldr están expuestas al robo de identidad o al fraude en tarjetas de crédito, además del robo de credenciales en todo tipo de servicios utilizados a menudo por cualquier usuario: redes sociales, almacenamiento de archivos, streaming, tiendas online y, sobre todo, servicios de juegos online.

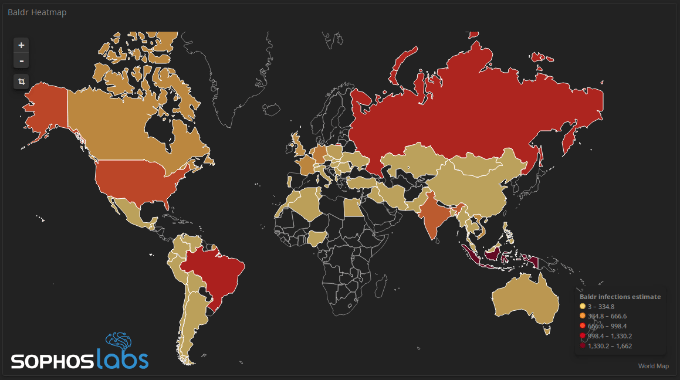

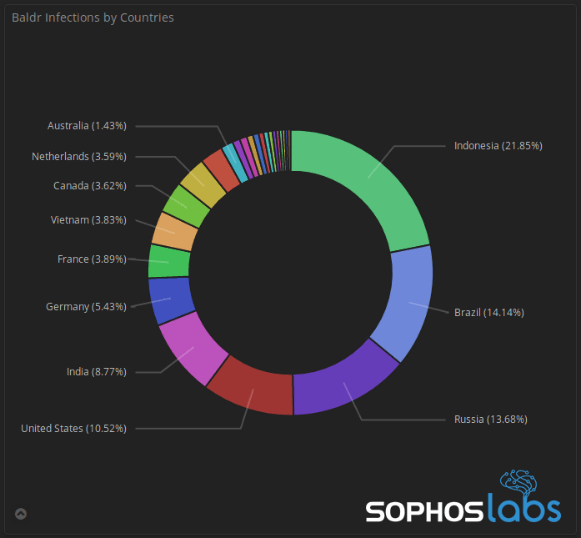

A pesar de que el impacto de este malware se mantiene relativamente bajo, en comparación con la distribución de otros malware de robo de credenciales como Trickbot, su alcance es mundial y ya no sólo afecta a usuarios gamers, sino que se ha extendido a una variedad mayor de software. Según los datos de SophosLabs los países más afectados son Indonesia, donde más del 21% de la población ha sido víctima de este ataque, Estados Unidos (10.5%), Brasil (14.1%), Rusia (13.4%), India (8.8%) y Alemania (5.4%).

“Queda por ver si Baldr ha sido un malware con una gran popularidad pasajera que alcanzó su punto álgido y luego cayó debido a una pelea entre ciberdelincuentes o si regresará como una amenaza a largo plazo. Sin embargo, su propia existencia es un buen recordatorio de que incluso los fragmentos de código de malware robados, unidos para crear un “monstruo de malware como un Frankstein” pueden ser increíblemente efectivos para irrumpir, robar todo tipo de información y salir corriendo de nuevo. La única forma de detener estas amenazas es mediante práctica de seguridad básicas pero esenciales que incluyen el uso de software de seguridad actualizado” afirma Albert Zsigovits, investigador de amenazas de SophosLabs.