Con este documento, el Centro Criptológico Nacional pretende orientar al usuario en el correcto empleo de las tecnologías, para evitar así los riesgos derivados del cryptojacking.

El CCN-CERT ha publicado en su página web el informe ‘CCN-CERT BP/12. Cryptojacking’, un tipo de amenaza que consiste en el uso ilegítimo de un dispositivo electrónico ajeno para obtener criptomonedas. El objetivo de este nuevo informe es servir de orientación y guía para el usuario a través de una serie de recomendaciones y buenas prácticas para evitar ciberataques por parte de cryptominers.

El cryptojacking es una práctica en auge debido a la cada vez mayor cotización de las criptomonedas. Además, se trata de una técnica sencilla de efectuar y difícil de detectar, ventajas que están siendo aprovechadas por los ciberdelincuentes.

En el anterior documento sobre cryptojacking, el Informe de Amenazas 25/18, el CCN-CERT analizaba las principales amenazas relacionadas con estos ataques. Ahora, por medio de este nuevo informe, el Centro Criptológico Nacional pretende orientar al usuario en el correcto empleo de las tecnologías, para evitar así los riesgos derivados del cryptojacking.

El documento ofrece una clasificación de los diferentes ataques en función del objetivo perseguido por el ciberdelincuente y la forma de distribución del código dañino, que puede llevarse a cabo a través del correo electrónico (phishing), de dispositivos IoT (Internet de las Cosas), de páginas web o de aplicaciones web en dispositivos móviles.

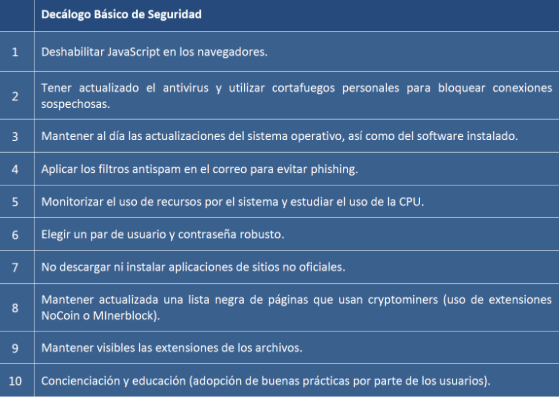

En este sentido, el informe ofrece un conjunto de buenas prácticas para evitar posibles incidentes relacionados con el cryptojacking, entre las que se encuentran las siguientes: deshabilitar javascript, usar bloqueadores de ventanas emergentes, instalar extensiones que avisen de las webs que usan cryptominers, utilizar navegadores seguros, tener actualizado el antivirus y el sistema operativo, tener filtros antispam en el correo, monitorizar el uso de recursos por parte del sistema, así como modificar el usuario y contraseña que vienen de fábrica en nuestros dispositivos.

A modo de resumen, el documento finaliza con un decálogo de recomendaciones en el que se recogen las principales medidas que se aconsejan que adopte el usuario.