Análisis efectuados sobre el WanaCrypt0r 2.0 ransomware han encontrado aparentes conexiones entre la amenaza que asoló medio mundo y la conocida institución de hacking norcoreana el Grupo Lazarus APT (Advance Persistent Threat). Sin embargo, los investigadores son cautos y afirman que, pese a las posibles conexiones con el país, es prematuro realizar afirmaciones categóricas sobre el origen del ataque.

Si se demostrara que el gobierno norcoreano hubiera sido realmente el instigador del asalto cibernético, estaríamos ante el primer ataque conocido de ransomware efectuado por una nación.

A mediados de mayo, Symantec Corporation anunció a través de su blog que sus investigadores habían encontrado herramientas de hacking “usadas en exclusiva por Lazarus” en máquinas infectadas con versiones primigenias de WanaCrypt0r, conocido como WannaCry. Según indica la empresa Symantec en su artículo, los atacantes podrían (Symantec teoriza pero no confirma) haber iniciado la difusión del ransomware utilizando las herramientas de Lazarus en lugar de EternalBlue de Microsoft.

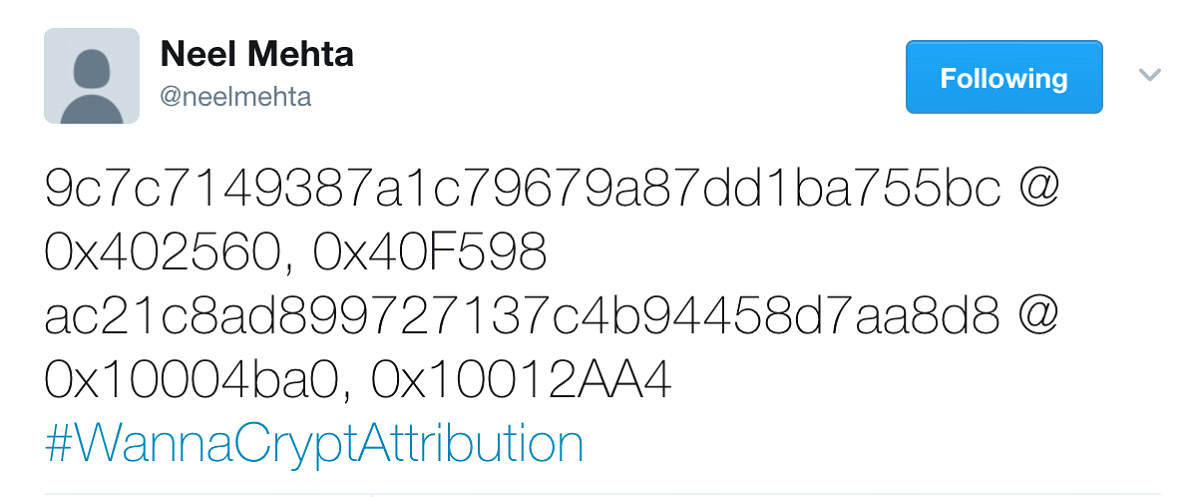

Por otra parte, el investigador en seguridad Neel Mehta, escribió 2 tweets a mediados de mayo con extractos del código de WannaCry y el hashtag #WannaCryptAttribution. Estos bits de código son extractos que también se encuentran en las herramientas de Lazarus, incluyendo el troyano backdoor Contopee y el gusano Brambul. Symantec identificó el código como una forma del protocolo de seguridad Secure Sockets Layer (SSL) que “usa una secuencia específica de 75 cifras, que hasta la fecha han sido vistas solo en las herramientas de Lazarus y en las variantes de WannaCry”.

Asimismo, en su blog Securelist, Kaspersky Lab indica que existe una conexión entre el extracto del código aparecido publicado por Mehta con dos muestras: una muestra muy temprana de cryptor de WannaCry de febrero de 2017 y una muestra del Grupo Lazarus de febrero de 2015.

Sin embargo, algunos escépticos manifiestan que es muy común que los desarrolladores de malware “tomen prestado” código de fuentes externas, incluso de una APT.

Si se confirma que Corea del Norte está detrás del ataque, los Estados Unidos serían los primeros en preocuparse debido a que supuestamente, las herramientas empleadas para difundir WannaCry en el ataque fueron desarrolladas por la Agencia de Seguridad Nacional (NSA) antes de que fueran robadas y filtradas online.

Kapersky prosigue en su blog “creemos que Lazarus no es solo otro actor APT. La escala de las operaciones de Lazarus es sorprendente… Lazarus está creando una factoría de malware que produce nuevas muestras a través de múltiples sistemas de transporte independientes”.