Los ciberdelincuentes buscan constantemente formas de monetizar los datos que consiguen. Con el tiempo, han desarrollado un ecosistema delictivo que utiliza tecnologías avanzadas, nuevas herramientas e incluso desarrollos específicos para acceder, conseguir, difundir y vender la información que han obtenido.

Este ecosistema criminal ha propiciado que 2019 haya sido un año convulso en materia de ciberseguridad, prevención de ciberataques y protección de los sistemas informáticos de todo tipo de organizaciones, tanto de naturaleza pública como privada. A pesar de la profesionalización en las técnicas, tácticas y procedimientos utilizados por los black hat, estos intangibles han precipitado un cambio de paradigma- cada vez más acuciante- en el seno de las organizaciones relacionado con la concienciación.

Y es que según el informe The Global Risks Report 2019, informe publicado anualmente por el World Economic Forum, el fraude y robo masivo de datos se sitúa en la cuarta posición de riesgos globales por probabilidad en un horizonte de 10 años, y los ciberataques en la quinta. Como comparación, en la edición del año 2011 del mismo informe, los “datos online y la seguridad de la información” quedaban en una posición muy distante de la actual.

Durante los últimos doce meses se han registrado 3 tipos de cibercrímenes especialmente activos y que han ocasionado daños económicos, reputacionales, operativos y de pérdida de información privada y valiosa:

1. Ransomware

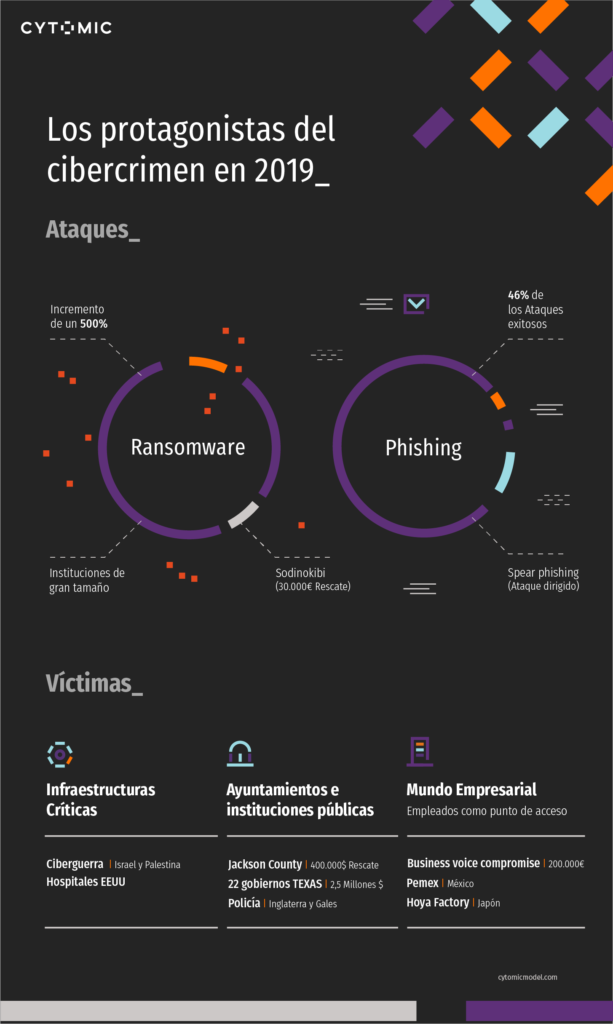

Un año más, el ransomware sigue siendo una de las tácticas de ataque más comunes en todo el mundo. Y es que se evolución es larga y constante, con muchas variantes que llegan año tras año. Las estadísticas hablan por sí solas: los ataques de ransomware se han disparado un 500% en 2019 desde el año pasado en este mismo periodo.

Este incremento lo hemos visto, sin ir más lejos, en varias ciudades de Estados Unidos, donde acabó provocando un colapso en los sistemas informáticos de los ayuntamientos, así como la suspensión de servicios públicos esenciales en el día a día de dichas ciudades y en el trabajo interno de las diversas administraciones locales. Particularmente controvertido fue el ataque contra el ayuntamiento de Jackson County, en Georgia, por la decisión de la institución de pagar el elevado rescate demandado por los ciberatacantes: 400.000$ por recuperar los archivos, probablemente comprometidos por una variante de Ryuk. Y en cuanto a alcance, el vivido en el mes de agosto por 22 gobiernos locales en Texas, que fueron víctimas de un ataque de ransomware coordinado de forma simultánea, proveniente de la misma fuente, y del que pedían un rescate de nada más y nada menos que 2,5 millones de dólares.

Y tras esta primera oleada que tuvo como foco a las administraciones públicas de Estados Unidos, en los últimos meses las víctimas del ransomware han sido principalmente ayuntamientos e instituciones públicas europeas.

La Federación de Policía de Inglaterra y Gales sufrió el cifrado de sus bases de datos y servidores obra de un ataque de este temido malware. El ataque también consiguió borrar las copias de seguridad que había creado la organización. En España, los primeros indicios llegaron desde Euskadi, donde se registraron al menos cuatro denuncias por presuntos delitos de ciberseguridad. Se alertó entonces de una campaña de envíos masivos de correos electrónicos con malware adjuntos en la región. En Zaragoza, el ransomware, llamado sodinokibi, secuestró los servidores de Imefez (Instituto Municipal de Empleo y Fomento Empresarial), dejando a unos 70 empleados sin poder realizar sus funciones. Los ciberatacantes pedían un rescate de 30.000€.

Pero no son los únicos ejemplos. También hemos visto casos similares en empresas puramente industriales como la japonesa Hoya Factory, que tuvo que paralizar sus sistemas de producción ante la pérdida, entre otras cosas, de las credenciales necesarias para asegurar su correcto funcionamiento. La petrolífera mexicana Pemex ha sido la víctima más reciente de ataque de ransomware en entorno industrial, cuando sus empleados se vieron forzados a apagar sus ordenadores y detener su actividad ante el secuestro de los equipos informáticos.

En muchos de estos incidentes, las víctimas guardan algo en común: se trata de instituciones de gran tamaño, con lo que los ciberdelincuentes tienen la esperanza de que paguen el rescate para recuperar la normalidad. Esto ha hecho que el ransomware sea una de las mayores preocupaciones de las grandes empresas, que además ven cómo una parte significativa de los ciberataques que sufren se enmarcan dentro de la táctica Living off the Land (LotL), que recurren a herramientas confiables del sistema para no ser detectados.

En nuestras previsiones para 2019 augurábamos ya un incremento de Hacking “en vivo”, utilizando técnicas fileless. Pues bien, concluyendo ya el año, podemos confirmar el alto cumplimiento de esta tendencia. El uso de técnicas fileless y Living off the Land mediante Powershell, scripting, WMI, y software de terceros legítimo se han convertido en algo cotidiano entre los atacantes, como parte del ciclo de vida de los ataques. Y la previsión para 2020 es que siga en aumento.

2. Phishing

Pese a su antigüedad y a la creciente concienciación dentro de las compañías, el phishing es la técnica tras el origen de muchos ciberataques, abordando al que es, en muchas ocasiones, el eslabón más débil en la cadena de custodia de la ciberseguridad: el propio empleado.

Si en 2014 esta forma de ciberataque cobró resonancia tras el robo de 80 millones de cuentas bancarias a JP Morgan, en 2019 ha seguido muy activa. Así lo revelan los encuestados del informe Digital transformation and its impact on cybersecurity de RSM, según los cuales el 46% de los ciberataques que culminaron con éxito se ejecutaron a través de phishing dirigido a empleados.

Frente al phishing tradicional, este 2019 ha cobrado fuerza una tipología más elaborada: el spear phishing, un ciberataque totalmente dirigido en el que el profesional recibe un correo electrónico aparentemente remitido por un superior o un compañero confiable para que realice una determinada acción. Pero hemos visto también cómo para suplantar a un jefe ya ni siquiera es necesario un email: el pasado mes de agosto, el CEO de una firma británica creyó estar hablando con un superior de la matriz alemana de la empresa (su voz fue simulada mediante inteligencia artificial) y cumplió con la orden de transferir más de 200.000 euros.

Este caso es el primero conocido como ejemplo de ataque de «Business Voice Compromise», en el que los atacantes impersonaron la voz de un ejecutivo, utilizando técnicas de Inteligencia Artificial. Desgraciadamente, prevemos que la automatización de los ataques convencionales y el (mal) uso de estas tecnologías por parte de los atacantes seguirán sucediéndose en el 2020.

3. Infraestructuras críticas

Es uno de los ciberataques con consecuencias más graves y su incidencia sigue siendo relevante. Estos objetivos físicos no siempre son el blanco de los ciberdelincuentes habituales, pero en el ámbito de la ciberguerra el hecho de poder sabotear infraestructuras de esta índole de un “enemigo” de forma remota es algo tan valioso que, sin duda, los servicios de inteligencia de las naciones más poderosas del mundo tratarán de conseguir.

Los ataques a infraestructuras críticas no son nuevos, como demostraron Estados Unidos e Israel con Stuxnet y la vulneración del suministro de 1.000 centrifugadores de una planta nuclear de Irán, pero en 2019 ha tenido nuevos ejemplos. Es el caso de varios hospitales de Estados Unidos, que tuvieron que detener todas sus operaciones y tránsitos sanitarios ante un ciberataque, o el de las luchas cibernéticas entre Israel y Palestina.

Los ciberataques a infraestructuras críticas representan una amenaza de primer orden para los estados por dos motivos principales: en primer lugar, porque pueden anular o al menos interrumpir unos servicios públicos (suministro eléctrico, sanidad, burocracia…) que resultan fundamentales para su correcto funcionamiento; y en segundo, porque como hemos comentado, sumergen a muchos países en un estado constante de ciberguerra para proteger su ciberseguridad, su integridad y sus servicios.

Este 2019 hemos visto como nuestra previsión relacionada con la extensión de la soberanía digital en el ámbito de la ciberseguridad se ha cumplido en gran medida, propiciada por la preocupación de los Estados por la ciberguerra. La ciberseguridad y defensa frente a ataques del exterior es una de las razones esgrimidas para ejercer un mayor control sobre Internet por parte de países o bloques. El empuje de China en esta dirección, los esfuerzos del gobierno de Estados Unidos por vetar a determinados fabricantes chinos, las regulaciones de Rusia y su proyecto de aislarse de Internet, son evidencias claras de esta dirección. Una predicción que para el 2020 irá en aumento.

Confianza cero como solución

Para las empresas con una estrategia de ciberseguridad madura, la probabilidad de sufrir un ataque es prácticamente cierta. Y ninguna quiere ser víctima de una brecha de seguridad, por ello invierten muchos recursos para reforzar su protección, pero esto no es suficiente ya que, con cierta frecuencia, las estrategias de ciberseguridad son malinterpretadas.

Hay que remarcar, por ejemplo, que no todos los activos de la organización deben protegerse de la misma manera, y que invertir más en ciberseguridad no siempre tiene una relación directa con que la organización sea más segura.

El hecho es que las empresas deben poner el poco en lo más cercano. Allí donde reside el dato, donde está la información que buscan los cibercriminales para luego monetizarla: el endpoint.

Los ciberataques recurren a una infinidad de tácticas, técnicas, procedimientos para llegar a conseguir la información que buscan. En su camino dejan rastros en forma de comportamientos, quizá no maliciosos, pero vistos con perspectiva e inteligencia, sí sospechosos. Por ello, una política de confianza cero se convierte en la estrategia fundamental para que las organizaciones puedan prevenirlos.

Desde Cytomic ofrecemos un modelo gestionado que se basa en esta política hacia procesos, aplicaciones o ejecutables desconocidos, denegando su ejecución hasta que hayan sido verificados, en su caso, como aplicaciones confiables. Este modelo, junto con el subsiguiente perfilado de comportamiento detectado en cada proceso, ha probado ser el más efectivo hasta la fecha para prevenir brechas de seguridad. Además, nuestra monitorización continua, completa y detallada de toda la actividad en todos los endpoints permite detectar comportamientos anómalos y actuar ante ellos.

Es fundamental que las organizaciones sean conscientes de que las amenazas pueden adoptar múltiples formas, por lo que no se trata de diseñar vectores de defensa para una amenaza concreta, sino de contar con una estrategia integral que sea capaz de analizar todos los procesos ejecutados en el sistema y actuar antes de que cualquier posible vulnerabilidad se manifieste.