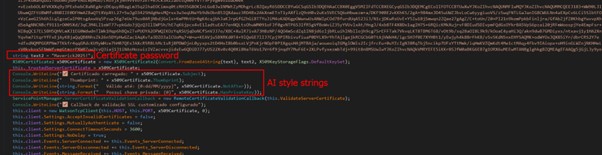

El Equipo Global de Investigación y Análisis de Kaspersky (GReAT) ha descubierto nuevos detalles sobre Maverick, un troyano bancario recientemente identificado que tiene como principal objetivo a los usuarios de Brasil. El malware se propaga a través de archivos LNK maliciosos (accesos directos) distribuidos por WhatsApp, utilizando URLs en portugués para aumentar su credibilidad. Maverick muestra muchas similitudes en el código con otro troyano bancario brasileño conocido como Coyote, el cual emplea generación de código asistida por Inteligencia Artificial (IA), especialmente en los módulos de descifrado de certificados y en la escritura general del código malicioso.

Kaspersky ya había advertido en el informe “AI and collaboration tools: how cyberattackers are targeting SMBs in 2025” sobre esta tendencia, donde señalaba que los ciberdelincuentes están empezando a aprovechar herramientas de Inteligencia Artificial para generar o camuflar código malicioso, reducir los tiempos de desarrollo y aumentar la sofisticación de los ciberataques. En la misma línea, el Instituto Nacional de Ciberseguridad (INCIBE) ha alertado de que la IA está facilitando la creación de malware, phishing y fraudes más personalizados, capaces de evadir detecciones tradicionales y poner en riesgo tanto a empresas como a usuarios particulares en España.

En este contexto global de amenazas impulsadas por IA, la empresa de ciberseguridad ha identificado el caso de Maverick como uno de los ejemplos más avanzados y preocupantes. En una reciente campaña masiva detectada en Brasil, los atacantes distribuyeron archivos LNK maliciosos a través de WhatsApp. Para evitar ser descubiertos, los responsables del malware programaron su servidor de mando y control (C2) para verificar cada descarga y asegurarse de que procedía del propio sistema infectado, limitando así las infecciones únicamente a víctimas brasileñas.

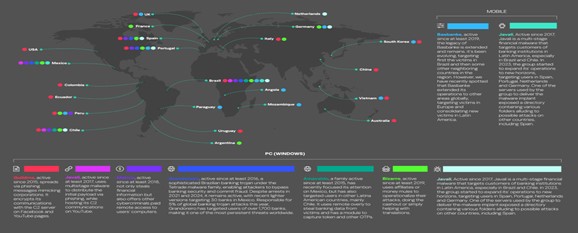

“Maverick representa una de las cadenas de infección más sofisticadas que hemos visto en la distribución de troyanos bancarios. Ya ha afectado a un gran número de usuarios en Brasil, y sus capacidades tipo ‘gusano’ le permiten propagarse rápidamente a través de una plataforma de mensajería muy utilizada. El impacto es considerable: solo en los primeros 10 días de octubre, nuestras soluciones bloquearon más de 62.000 intentos de ejecución del archivo LNK malicioso en Brasil. Aunque actualmente el mayor riesgo se concentra allí, existe una preocupación real de que, al igual que otras familias de troyanos bancarios como Grandoreiro o Guildma, Maverick pueda expandirse a nivel internacional”, afirma Fabio Assolini, responsable de GReAT para América y Europa en Kaspersky.

Este troyano es capaz de tomar el control total del equipo infectado: hacer capturas de pantallas, monitorizar los navegadores y los sitios visitados, instalar keyloggers, controlar el ratón, bloquear la pantalla al acceder a webs bancarias, cerrar procesos y mostrar páginas de phishing superpuestas para robar credenciales financieras. Una vez activado, Maverick vigila la actividad de las víctimas en 26 sitios web de bancos brasileños, seis plataformas de criptomonedas y un servicio de pagos. Las infecciones son modulares y se ejecutan directamente en la memoria del dispositivo, por lo que dejan muy poca huella en disco y resultan más difíciles de detectar. Para ello, utiliza PowerShell, .NET y shellcode cifrado generado con Donut.